A menudo, los usuarios deciden crear aplicaciones alternativas a las realizadas por ayuntamientos e instituciones para hacerlas más visuales o eficientes. Es lo que hizo Javier Santos para complementar la app del Metro de Sevilla. Pero como denuncia en su blog, a las pocas horas le obligaron a cerrarla amenazándole con demandarle por plagio, algo difícil ya que asegura que creó su aplicación desde cero.

La app en cuestión se llamaba "Sevilla Metro: Horarios", y se dedicada a informar en tiempo real de los horarios de las estaciones. En tan solo 24 horas la app apareció en medios de comunicación locales y consiguió más de 200 usuarios y 20 valoraciones, casi todas positivas. Fue entonces cuando el Departamento de Comunicación y Atención al Cliente del Metro Sevilla le amenazó con acciones judiciales. Hemos hablado con él apra que nos cuente su historia.

Cronología de un cierre fugaz

"Hace relativamente poco que descubrí la aplicación oficial de Metro de Sevilla", nos empieza contado Javier Santos. "Sin embargo cuando empecé a utilizarla me di cuenta que era poco útil, estaba anticuada y los usuarios que la utilizan no estaban muy contentos con la app. Es por eso que me decidí a desarrollar una nueva alternativa a la oficial y que los usuarios tuviesen la oportunidad de elegir".

Sólo 48 horas tardó Metro de Sevilla en enviarle su notificación, en la que le dicen que distribuir su aplicación supone, como refleja en su blog, "la comisión de varios delitos, en especial los establecidos en los artículos 197.3 y 270.3 de nuestro Código Penal” y “una violación de la propiedad intelectual de Metro de Sevilla, perseguible a través del Título I del Libro III de la Ley de Protección Intelectual y del Código Penal”.

Javier nos cuenta que su primera reacción fue de sorpresa al indicarle en ese escrito que parte de su app estaba aprovechándose de su código fuente. En un principio intentó razonar con ellos con los mismos argumentos que ha expuesto después públicamente, pero desde Metro de Sevilla insistieron hasta que se vio obligado a eliminar la aplicación

"Mi única intención era ofrecer una alternativa gratuita para que el usuario pudiese valorar otras opciones, pero si desde Metro de Sevilla no están conforme con ello poco más puedo hacer", nos explica. "Aún así tengo la esperanza de que en algún momento la situación cambie y desde la Junta de Andalucía favorezcan la libre elección de los usuarios mediante soluciones, no problemas".

Los argumentos rebatidos

Metro Sevilla ha acusado a Javier Santos de tres cosas: plagiar la aplicación oficial "Metro de Sevilla", extraer código fuente de la aplicación oficial para reproducirlo en la suya, y vulnerar las medidas de seguridad de la aplicación oficial. El primer argumento, el de plagio, se tambalea en cuanto comparamos el diseño de ambas.

Como podéis ver en la imagen de arriba, a la izquierda tenemos la aplicación oficial de la empresa, y a la derecha la de “Sevilla Metro: Horarios”. Diseños a parte, ni siquiera la información que se muestra en pantalla es la misma, ya que la aplicación oficial muestra todos los trenes de una estación, mientras que la otra es más específica y muestra únicamente los de una ruta concreta elegida por el usuario.

Ambas aplicaciones utilizan tecnologías diferentes

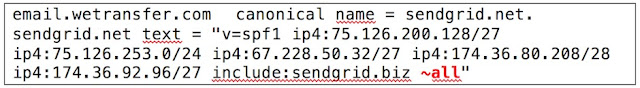

Metro de Sevilla afirma que se ha basado o que directamente les ha copiado su código. A esto, el desarrollador responde que si se molestasen en comprobar su código verían que utiliza una tecnología totalmente diferente. “Sevilla Metro: Horarios” está desarrollada nativamente para Android en Java, mientras la oficial utiliza Titanium con JavaScript para el desarrollo multiplataforma.

La administración también asegura que Javier Santos ha vulnerado las medidas de seguridad de la aplicación oficial, algo que él rebate asegurando que no le ha hecho falta, ya que toda la información que él muestra en su app es pública mediante recargas.metro-sevilla.es.

"Es cierto que estoy haciendo uso de de los datos de Metro de Sevilla,y así se indicaba claramente antes de usar la aplicación", ha querido dejar claro en su blog. "Y creo firmemente en que dichos datos deberían estar mucho más accesibles para cualquiera, al fin y al cabo es algo que hemos pagado entre todos".

Y es en este punto donde las comparaciones tampoco juegan a favor del servicio sevillano. Barcelona por ejemplo dispone de un servicio gratuito para desarrolladores que permite obtener información en tiempo real sobre su transporte público, mientras que Madrid cuenta con un portal de datos abiertos exclusivo de los servicios que ofrece la EMT. Incluso el propio Consorcio de Transporte de Andalucía lo tiene, razón de más para extrañarse de esta actuación.

Antes de publicar esta historia nos hemos puesto en contacto con Metro de Sevilla, y nos han respondido que de momento no tienen nada que declarar respecto a este caso. En cuanto a Javier, como decía antes, tiene la esperanza de que desde la Junta de Andalucía, que dice estar a favor de los datos abiertos, favorezcan la libre elección de los usuarios.

Imagen | Metro de Sevilla

En Genbeta | ¿Crees que están copiando tu contenido? Nueve formas de detectar plagios.

También te recomendamos

Google Play Music ahora usa inteligencia artificial para recomendarte música según lo que haces

Siete benchmarks para medir la potencia bruta de tu ordenador en Windows, macOS y GNU/Linux

Por qué comprar una moto puede ser la mejor medida de ahorro para la economía doméstica

-

La noticia

Metro Sevilla obliga a este desarrollador a cerrar la aplicación que mejoraba la oficial: hablamos con él

fue publicada originalmente en

Genbeta

por

Yúbal FM

.