Fernando Garcia

Shared posts

Este espejo con Raspberry Pi que muestra el tiempo y las noticias solo necesita una línea de código

Si siempre quisiste tener un espejo interactivo de esos que muestran la fecha, el calendario, las noticias del día y el tiempo que hace estás de suerte. Este proyecto para crear un espejo así con Raspberry Pi es tan sencillo que solo precisa escribir una línea de código.

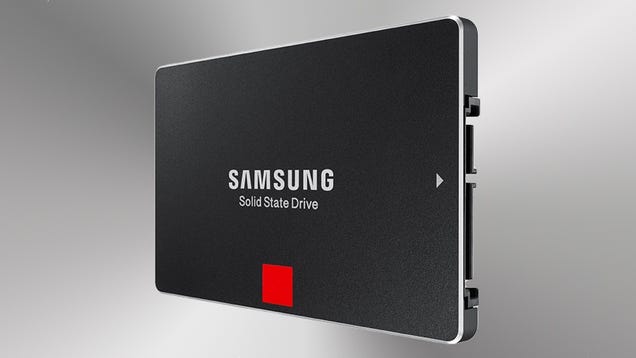

Seagate ofrecerá un disco duro de 16 TB en menos de año y medio, la carrera continúa

Los discos duros tradicionales tienen cada vez menos argumentos para competir con las populares SSD, las unidades de estado sólido que van creciendo en capacidad y reduciendo su precio.

Sin embargo si lo que uno quiere es capacidad bruta, la alternativa más barata siguen siendo los discos duros convencionales, y esos tamaños siguen siendo su mayor atractivo. Seagate prepara unidades de 14 y 16 TB para lanzar al mercado en los próximos 18 meses.

Los discos duros quieren seguir dando guerra

El CEO de Seagate, Stephen Luczo, ya ha revelado que unidades de 12 TB basadas en tecnología de helio ya están en pruebas y sus rendimientos y estabilidad son prometedores, pero en esta empresa ese es tan solo un primer paso hacia unidades de mayor capacidad.

Por el momento el disco duro de mayor capacidad ofrecido por Seagate es un modelo de 10 TB, pero sus responsables dijeron hace tiempo que el objetivo es llegar a los 20 TB en 2020. Este tipo de avances parecen ir en línea con ese reto tecnológico.

Otros fabricantes están también compitiendo en esa carrera, pero lo curioso es que Seagate nos sorprendió a finales de año con una unidad SSD de 60 TB de capacidad, un monstruo del que no reveló el precio pero que desde luego sería inaccesible para la mayoría de usuarios. Los 16 TB en formato de disco duro tradicional están ahora más cerca, y esta es una buena noticia que demuestra que los avances en este segmento siguen siendo factibles.

Vía | PCGamer

En Xataka | Al disco duro se le acaba la gasolina: los SSD con NVMe y 3D NAND son el futuro, afirma Samsung

También te recomendamos

El gigabyte nunca fue tan barato: Seagate ofrece su unidad de 8 TB a 260 dólares

Los niños malos de los eSports son los nuevos punks con teclados y ratón

Los discos duros fallan, pero... ¿cuál es el fabricante más 'peligroso'?

-

La noticia

Seagate ofrecerá un disco duro de 16 TB en menos de año y medio, la carrera continúa

fue publicada originalmente en

Xataka

por

Javier Pastor

.

Exprogramador de Mozilla: "desinstala tu antivirus (salvo Windows Defender)"

Un antiguo alto ingeniero de Mozilla, Robert O'Callahan, ha dicho a los usuarios que de Windows 8.1 en adelante desinstalen cualquier antivirus que no sea Windows Defender según se recoge en ZDNet. O'Callahan llevaba mucho tiempo en la estructura de la empresa y salió de la organización el año pasado.

El extrabajador de Mozilla decidió advertir a los usuarios contra los antivirus después de que el ingeniero de seguridad de Chrome Justin Schuh hiciera lo propio por introducir graves problemas de seguridad en Chrome. Según O'Callahan, la única circunstancia en la que pueden ser de utilidad es en equipos que aún ejecuten Windows 7.

Este ingeniero dice que no existen pruebas fehacientes de que ningún antivirus que no sea el desarrollado por Microsoft mejore la seguridad, mientras que distintos bugs descubiertos por Project Zero mostraban que soluciones de seguridad usadas común mente generaban una superficie mayor de ataque para hackers dispuestos a explotarla.

Algunos ejemplos de esto serían los 200 bugs en once productos de Trend Micro descubiertos por dos investigadores. Aunque La empresa de seguridad solucionó los problemas rápidamente, la pregunta de por qué la compañía no los había encontrado durante sus auditorías quedó flotando en el aire.

Como decíamos, O'Callahan se muestra categórico con respecto a su afirmación:

No compres software antivirus, y desinstálalo y si ya lo tienes (a excepción dle de Microsoft, si usas Windows).

Hay más críticos de los antivirus

No es el primero en cuestionarse la validez de los antivirus. Incluso Symantec, responsable de Norton Antivirus, ha admitido que los antivirus no pueden proteger a los usuarios. Además, distintos especialistas de seguridad están machacándolos, en parte debido a que sus procesos se ejecutan con privilegios elevados, pero también porque las características del producto pueden socavar las funciones de seguridad de los navegadores web.

Antes citábamos a Project Zero encontrando bugs críticos en distintos productos antivirus. Kaspersky se llevó su ración de palos por la forma en la que escaneaba conexiones SSL y TLS, y Travis Ormandy, uno de los integrantes del proyecto, ha encontado más errores graves en cada producto fabricado por una gran empresa. Aquí se incluyen McAfee, la ya citada Symantec, Sophos y Comodo.

Según O'Callahan, estos productos pueden generar situaciones de riesgo. Esto se debería a que los fabricantes de antivirus no siguen prácticas de seguridad estándar y a veces rompen código del navegador diseñado para proteger a los usuarios de los exploits, como cuando Mozilla implementó el protocolo ASLR para Firefox en Windows:

Muchos vendedores de Antivirus los rompieron inyectando sus propias DLLs con ASLR desactivado en nuestros procesos. En varias ocasiones los antivirus han bloqueado actualizaciones de seguridad importantes, haciendo imposible para los usuarios recibir parches de seguridad importantes. Grandes cantidades de tiempo de desarrollo se invierten en lidiar con un problema derivado de un antivirus, tiempo que se podría usar en hacer auténticas mejoras en materia de seguridad.

Vía | ZDNet

Imagen | rifikiedr

En Genbeta | Cómo poner a punto tu ordenador con Windows 10 en enero

También te recomendamos

Cómo abrir todos tus archivos PDF con el navegador sin tener que instalar programas adicionales

Los niños malos de los eSports son los nuevos punks con teclados y ratón

Cómo evitar que las webs te pregunten si pueden mostrarte notificaciones en el navegador

-

La noticia

Exprogramador de Mozilla: "desinstala tu antivirus (salvo Windows Defender)"

fue publicada originalmente en

Genbeta

por

Sergio Agudo

.

No son voces de ultratumba, son comandos ocultos que los asistentes de voz reconocen y los humanos no

A medida que nos vamos habituando a los asistentes de voz y que éstos se encuentran en más dispositivos, van sucediéndose más situaciones como la que vimos hace una semana de los pedidos en masa debido a que los Amazon Echo obedecían a los televisores. Pero al parecer existen unos comandos ocultos que sólo los asistentes de voz entienden, mientras que a nosotros los humanos nos parecen más bien unas voces de ultratumba.

Lo han mostrado los investigadores que han presentado el trabajo titulado "Hidden Voice Commands". Lo que han logrado es que mediante unas modificaciones un comando de voz humano sea muy poco entendible por nosotros mientras que los asistentes de voz lo reconocen sin problemas, de modo que obedecen a la petición.

Cuando el "más allá" está sólo a tres metros

Los investigadores han desarrollado dos kits de comandos ocultos según el tipo de víctima: uno para Google Assistant y otro para un programa de reconocimiento de voz open source (CMU Sphinx speech recognition system), disponibles en este enlace (especificados como caja blanca y negra). Si comparamos vemos que hay ligeras diferencias en el audio entre uno y otro, pero que en ambos casos no son demasiado entendibles por seres humanos.

Eso sí, como indican en la explicación el hecho de saber qué se va a escuchar puede predisponernos y condicionar la escucha, entendiéndola mejor al saber a qué nos enfrentamos, cosa que no ocurriría si alguien emitiese estos sonidos en una situación normal (yendo en autobús, en un restaurante, etc.). Es por ello que tampoco dieron detalles a los testers humanos en su trabajo, quienes fueron incapaces de "traducir" el comando (sólo un 25% intentó al menos escribir media frase).

También hay ciertas diferencias según de qué comando se trate. Según especifican el comando "OK, Google" sí se entendió en un 90% de las veces, pero la cosa cambia cuando se trata de la orden en sí, ya que los testers humanos lo pudieron entender sólo el 20% de las veces (frente al 95% de Google Assistant).

Las diferencias de entendimiento según el comando y el receptor (humano o no).

Las diferencias de entendimiento según el comando y el receptor (humano o no). ¿Cómo lograron estos comandos tan efectivos como escalofriantes? Recurriendo a algoritmos complejos, de modo que iban mejorándolos según obtenían órdenes que el oído humano no entendiese bien y que fuesen entendibles por máquinas. Además, lograr los comandos para engañar a Google Assistant suponía algo más de reto al no disponerse de manera pública cómo procesa las órdenes humanas.

Por suerte, la distancia es uno de los factores limitantes. En el vídeo vemos que ponen el altavoz (que emite la locución) a unos 3 metros, y especifican que a partir de unos 3,6 metros los comandos son inefectivos. No obstante, un radio de 3 metros es suficiente para que estos comandos se usen con discreción, más aún teniendo en cuenta que son efectivos aunque haya ruido de fondo. También influye el que el móvil escuche la locución de manera directa o a través de YouTube (de ahí que probando en casa puede que salga un porcentaje menor de efectividad)

¿Estamos indefensos ante los comandos de ultratumba?

Hay factores de los asistentes de voz que son beneficiosos para el uso (más aún para quienes aún no los tenemos integrados en nuestra rutina), como los sistemas tipo "always-on" que hacen que podamos recurrir siempre a ellos, pero que a la vez suponen que estemos siempre expuestos. En The Atlantic también mencionan hablando de estos comandos ocultos los nuevos auriculares de Apple, los famosos Air Pods, que también permiten que haya un acceso constante a Siri.

Esto, junto a un número de sensores que parece ir en aumento en la industria, condiciona que sea "más fácil" engañar a los teléfonos. Es decir, a mayor número de sensores, mayor probabilidad de que alguien ajeno tome control (micrófonos, cámaras, etc.), algo que se conoce en el ámbito de la investigación en seguridad como "incremento de la superficie de ataque".

¿Qué amenaza entonces implica que nuestro dispositivo obedezca estos comandos ajenos? Más allá de la broma de que envíe un mensaje embarazoso o similares, lo que vemos es que el asistente obedece y entiende perfectamente el comando cuando se le pide que abra un sitio web, por lo que uno de los peligros es que se le ordene abrir una con malware o de las que provocan fallos como la que vimos hace meses para los iPhones.

En este sentido, como es habitual en estos trabajos, tras probar que existe la posibilidad de ataque o engaño los investigadores trataron de idear maneras de mejorar los sistemas para evitar la efectividad de estos comandos ocultos. Determinaron que no es suficiente con una notificación (dado que puede ser ignorada o ni siquiera oída en según qué ambientes) o la confirmación que comentábamos antes, matizando que además la función de que sólo reconozcan una voz no siempre funciona bien del todo.

¿Cuál es entonces la solución que proponen? El machine learning, es decir, el aprendizaje automático, aplicándolo en el sentido de que los dispositivos sean capaces de diferenciar una voz humana de esas voces procesadas. También el aplicar filtros, de modo que los comandos procesados no superen la validación y si lo hiciesen los humanos, aunque esto dificultaría el entendimiento por parte del asistente y los fabricantes podrían mostrar rechazo ante la idea de incorporarlos.

Vía | The Atlantic

También te recomendamos

Alexa conquista el CES: ¿ha logrado Amazon convertirlo en el "Android de los asistentes de voz"?

Los niños malos de los eSports son los nuevos punks con teclados y ratón

-

La noticia

No son voces de ultratumba, son comandos ocultos que los asistentes de voz reconocen y los humanos no

fue publicada originalmente en

Xataka

por

Anna Martí

.

Este dron levanta hasta 300 kg durante 45 minutos

El ejemplo más antiguo de vehículo aéreo no tripulado (VANT) fue desarrollado después de la primera guerra mundial, y se emplearon durante la segunda guerra mundial para entrenar a los operarios de los cañones antiaéreos. Sin embargo, no es hasta finales del siglo XX cuando operan los VANT operan mediante radio control con todas las características de autonomía y estabilidad. Y ahora los llamamos drones.

El ejemplo más antiguo de vehículo aéreo no tripulado (VANT) fue desarrollado después de la primera guerra mundial, y se emplearon durante la segunda guerra mundial para entrenar a los operarios de los cañones antiaéreos. Sin embargo, no es hasta finales del siglo XX cuando operan los VANT operan mediante radio control con todas las características de autonomía y estabilidad. Y ahora los llamamos drones.

Los drones están sirviendo para cada vez más cosas, pero uno de sus puntos débiles es su autonomía y su escasa capacidad para transportar objetos. Lo segundo empieza a corregirse gracias al siguiente dron.

El goliat de los drones

Desarrollado por el fabricante noruego Griff Aviation, el Driff 300 tiene ocho motores que nos capaces de elevar hasta 300 kg (incluyendo el peso de la carga, 225 Kg, y el peso del dron, 75 Kg) durante 45 minutos.

Un modelo que ahora están desarrollando es el el Griff 800, que será capaz de levantar 800 kg.

También te recomendamos

Los niños malos de los eSports son los nuevos punks con teclados y ratón

[Vídeo] Solara 50, el dron que puede volar durante cinco años ininterrumpidamente

¿Dentro de poco tiempo la economía mundial se multiplicará por 2 cada 2 semanas?

-

La noticia

Este dron levanta hasta 300 kg durante 45 minutos

fue publicada originalmente en

Xataka Ciencia

por

Sergio Parra

.

Así es Replicant, la versión "libre" de Android que quiere conquistar tu smartphone en 2017

Hace tiempo debatíamos sobre Android, AOSP, qué es libre y qué no. La plataforma móvil de Google ha sido tomada como base para numerosos proyectos, y hay uno en particular dirigido a los amantes del software libre.

Se trata de Replicant, un sistema operativo móvil Open Source basado en Android que tiene como objetivo reemplazar todos los componentes propietarios de Android con alternativas libres. La Free Software Foundation (FSF) ha anunciado su apoyo a esta propuesta, y eso podría popularizar su uso en 2017. ¿Qué nos ofrece Replicant?

Replicant ante el desafío de un Android libre

Nuestros compañeros de Xataka Android ya se preguntaban hace 3 años si era posible un Android completamente libre. Replicant era la mejor respuesta a esa pregunta, pero eso no significaba necesariamente que fuera una respuesta totalmente válida.

La ROM de Replicant ofrece efectivamente una alternativa a los sistemas Android tradicionales. En ella, eso sí, hay diferencias importantes con la experiencia de usuario que nos encontraríamos en nuestros terminales "convencionales.

Para empezar, nada de Google Play ni del resto de aplicaciones y servicios de Google. Ni Gmail, ni Google Maps, ni Hangouts (entre otras) están presentes, y en lugar de eso los responsables de esta ROM ofrecen una tienda de aplicaciones alternativa de la que seguramente hayáis oído hablar: se trata de F-Droid.

Desde ella podremos acceder a un gran catálogo de herramientas que podrán suplir buena parte de lo que nos ofrece una versión de Android convencional. Hay clientes de correo, reproductores multimedia, aplicaciones de mensajería instantánea. Las opciones están ahí y es posible usar Replicant como sistema operativo para nuestro teléfono, pero hay desventajas importantes.

Una base antigua solo para dispositivos antiguos

Uno de los problemas fundamentales de Replicant es que su desarrollo no sigue un ritmo tan frenético como el de la mayoría de ROMs "cocinadas" y, por supuesto, tampoco es capaz de mantener el ritmo de las versiones oficiales de Android.

La última versión oficial estable fue Replicant 4.2, que estaba basada en CyanogenMod 10.1, que a su vez estaba basada en Android 4.2 Jelly Bean. Ya se ha comenzado a trabajar en Replicant 6.0, una versión que se basa en CyanogenMod 13.0, y que a su vez está basada en AOSP 6.0. Aquí ya tenemos un problema importante: el desarrollo de CyanogenMod se ha detenido.

El otro obstáculo es aún más inquietante: probablemente no puedas usar Replicant porque, sencillamente, no estará disponible para tu dispositivo. La lista de smartphones soportados oficialmente es muy corta, y el más relevante es un Samsung Galaxy S3 que se ha quedado muy atrás en el mercado.

En esa experiencia en la cual se intenta que todos los componentes sean libres también tendremos limitaciones relevantes a la hora de jugar a juegos o aplicaciones 3D, ya que no hay soporte de gráficos 3D. El soporte de GPS también está ausente (aunque es posible activarlo con componentes externos, como contaba este usuario de un Galaxy S3) e incluso también hay limitaciones en la reproducción de vídeo.

La FSF, a por un sitema operativo para teléfonos libres

Algunos de esos problemas podrían verse superados en el futuro gracias al recién anunciado apoyo de la Free Software Foundation, la organización liderada por Richard M. Stallman que trata de impulsar el uso de Software Libre.

Sus responsables han indicado que "los smartphones son la forma de computación personal más utilizada hoy en día. Por lo tanto, la necesidad de un sistema operativo completamente libre para teléfonos es crucial para la proliferación de la libertad en el software".

Según el comunicado de la FSF, sus esfuerzos precisamente irán dirigidos a reforzar el desarrollo de Replicant, algo que podría hacer que este sistema operativo estuviese disponible en terminales relativamente recientes.

Aún así el proyecto se enfrenta a los mismos obstáculos que en el pasado: el hardware propietario de la mayoría de smartphones hace muy difícil poder acceder a todos esos recursos con controladores libres, y también hay algunas propuestas software de código propietario que son demasiado populares para que los usuarios no quieran usarlas. El objetivo del proyecto es encomiable, pero habrá que ver si ese apoyo de la FSF realmente sirve de algo.

En Xataka Android | Replicant, sólo para los muy apasionados del software libre

En Genbeta | "El usuario merece que sea obligatorio que se respete su libertad", entrevista a Richard Stallman

También te recomendamos

¿Es posible un smartphone totalmente abierto? Purism y su Librem Phone quieren averiguarlo

Qué es del movimiento maker, 10 años después que fuese a cambiar el mundo

Los niños malos de los eSports son los nuevos punks con teclados y ratón

-

La noticia

Así es Replicant, la versión "libre" de Android que quiere conquistar tu smartphone en 2017

fue publicada originalmente en

Xataka

por

Javier Pastor

.

Google llevará su plataforma de inteligencia artificial a la Raspberry Pi

En un comunicado oficial de The Raspberry Pi Foundation se explica cómo "el titán tecnológico tiene planes fantásticos para la comunidad maker". El objetivo es singular: ofrecer una serie de herramientas de inteligencia artificial y aprendizaje automático (machine learning) para que la Raspberry Pi sea el centro de proyectos aún más potentes.

Para lograrlo Google está llevando a cabo una encuesta en la cual toda la comunidad maker está invitada a participar. En ella se pregunta a los usuarios por los campos en los que más interés hay, y se perfilan las áreas en las que Google ofrecerá sus herramientas: drones, robótica, IoT, impresoras 3D, wearables, domótica, o aprendizaje automático.

La Raspberry Pi como pilar de proyectos de IA

En ese rango de soluciones parece claro que ámbitos como el de el reconocimiento facial y de emociones o la conversión de voz a texto y el reconocimiento del lenguaje natural podrían estar entre los más llamativos para que la Raspberry Pi ofreciera sus prestaciones.

La Fundación Raspberry Pi anima a todos los usuarios a completar una encuesta que ayudará no solo a centrar esfuerzos allí donde hay más interés por parte de los makers, pero también a conocer las necesidades de los usuarios para "ofrecer los servicios que necesitamos".

La implicación de Google en este ámbito podría animar a muchos makers a desarrollar nuevos proyectos de inteligencia artificial basados en la Raspberry Pi, algo que de hecho no es nuevo: existen ya proyectos que ofrecen reconocimiento de voz y también reconocimiento facial a partir de la combinación de la RPi y la cámara. Se espera que las herramientas de Google, que hace meses ofreció su plataforma Tensorflow, potencien este tipo de usos.

Vía | Raspbery Pi Foundation

En Xataka | 17 expectativas de cómo el machine learning va a cambiar el mundo

También te recomendamos

La Raspberry Pi 3 ya está disponible en "formato industrial": llegan los Compute Module 3

Los 33 datos más locos de cómo usamos la tecnología ahora mismo

Así es como lucen 144 Raspberry Pi 3 en un clúster visualmente impactante

-

La noticia

Google llevará su plataforma de inteligencia artificial a la Raspberry Pi

fue publicada originalmente en

Xataka

por

Javier Pastor

.

HP retira más de 100.000 baterías por riesgo de incendio

|

HP ha anunciado una campaña de servicio con el fin de retirar 101.000 baterías incluidas en un amplio repertorio de equipos portátiles comercializados entre marzo de 2013 y octubre de 2016. Esta noticia supone la continuación de la retirada en 2016 de otras 41.000 baterías por riesgo de incendio. Los componentes defectuosos fueron montados en ordenadores distribuidos bajo las marcas HP y Compaq, incluyendo las gamas Envy, Pavillion y ProBook de HP, así como los también conocidos Compaq Presario. Según explica HP:

En enero de 2017, en colaboración con diversas agencias reguladoras…Leer noticia completa y comentarios »

Cambiar el mensaje para pedir la constraseña de sudo

Linux permite la máxima personalización posible, desde cambiar el wallpaper hasta cambiar los mensajes del kernel. Esto es algo que muchos usuarios agradecen y prefieren pues con pocos esfuerzos podemos tener un sistema operativo único y altamente seguro.

A continuación os vamos a explicar cómo cambiar el mensaje de contraseña de sudo. Si ese mensaje que aparece tras escribir el comando sudo y en donde se nos pide que introduzcamos la contraseña de administrador.

Para poder modificar el mensaje de petición de contraseña de sudo podemos hacerlo mediante dos maneras: la primera de ellas es mediante la edición de archivo sudoers, un método un poco difícil ya que es un archivo delicado del sistema operativo; el segundo método es a través de un comando que escribe en los archivos de configuración de sudo.

El mensaje del comando sudo se puede personalizar de manera rápida en cualquier distribución Gnu/Linux

Si optamos por editar el archivo sudoers, abrimos una terminal y escribimos lo siguiente:

visudo

Y escribimos al final del archivo el siguiente código:

defaults passprompt=”Mensaje que queramos introducir como nuevo texto”

Tras guardar los cambios, tras escribir sudo en la terminal nos aparecerá el mensaje que hayamos introducido como estándar en el código anterior. Pero existe otra manera que es más rápida y segura, esto se realiza a través del comando export. Si queremos personalizar el mensaje de petición de contraseña de sudo, hemos de utilizar el siguiente código en la linea de comandos como administrador:

export SUDO_PROMPT=’Hola, puede introducir la contraseña de Administrador?:’

Pero hay más, este comando nos permite introducir iconos en el mensaje, si iconos ASCII, pero iconos al fin y al cabo. Esto se puede hacer así:

export SUDO_PROMPT='[sudo] %p : ‘

Se puede hacer también insertando el código del icono pero lo más recomendable es copiar y pegar, más rápido y sencillo sino conocéis los códigos ASCII. Cómo podéis ver, la personalización en Linux es muy alta, hasta el punto de poder cambiar mensajes tan cotidianos y populares como estos.

Google Play Music Desktop Player

Hace muchos años, David Bowie ya vaticinó un futuro en el que la industria de la música cambiaría mucho y dejaríamos de comprarla en formato físico. Bueno, el famoso cantante también dijo que la música pasaría a ser “libre”, pero de momento tenemos que conformarnos con servicios de pago por suscripción como Spotify, Apple Music o, de lo que trata este post, Google Play Music. Si soléis escuchar la propuesta de Google, Google Play Music Desktop Player es un cliente no oficial del servicio.

La depende de Electron, por lo que tiene prácticamente la misma imagen que la interfaz web de Google Play Music, pero incluye varias funciones de escritorio que no hay disponibles en la versión web, como soporte para controles multimedia, icono en el tray y todo lo que tenéis a continuación.

Qué ofrece Google Play Music Desktop Player

- Icono en el tray que nos permite controlar la reproducción y decir si algo nos gusta o no.

- Opción de minimizar al tray para reproducir el contenido en segundo plano.

- Soporte para controles multimedia (reproducción, pausa, parar, siguiente y previa) con la posibilidad de personalizar las teclas.

- Soporte para MPRIS v2, lo que se integra con el menú de sonido de Ubuntu.

- Notificaciones de escritorio.

- Controles en la barra de tareas (Windows)

- Posibilidad de elegir la salida de audio desde dentro del reproductor.

- Scrobbling de last.fm.

- Control por voz (experimental).

- Mini-reproductor.

- Temas claro y oscuro (el que encabeza este post, claro está, es el tema oscuro).

- Posibilidad de que las letras se muevan con la reproducción (en estado beta).

- Soporte para Chromecast.

- Disponible una aplicación para Android (y pronto para iOS) que nos permitirá controlar la versión para ordenador.

Cómo instalar Google Play Music Desktop Player en Ubuntu

Instalar Google Play Music Desktop Player es muy sencillo. Lo haremos siguiendo estos pasos:

- Vamos a la página web del proyecto y descargamos el paquete .deb del software.

- A continuación, hacemos doble clic sobre el paquete .deb para ejecutarlo y lo instalamos con nuestro instalador de software. Sencillo, ¿no?

Cómo tener tu propio Netflix privado con Streama

Netflix es la herramienta de streaming por suscripción más importante en la actualidad, aporta todo lo que un amante de la televisión y las películas desea, contando con millones de suscriptores, miles de películas y series, excelente reproductor con traducciones de muy buena calidad, además con una potente tecnología para cargar los multimedias. Quizás la principal limitación de Netflix es su precio, que aunque no es alto, no es accesible para todos, es por esto, que ha surgido Streama que es una herramienta potente para crear nuestro propio Netflix gratis.

Streama se adapta a diversas circunstancias y usuarios, los que no pueden disfrutar de Netflix o los que desean tener todas las películas y series organizada en una herramienta que se asemeje a la popular plataforma.

Esta poderosa herramienta está totalmente inspirada en Netflix, por los que conseguirá muchas similitudes en algunas de sus funcionalidades como: el Dashboard, el reproductor, la organización de los paneles, la info de las películas (que se extraen de IMDB),

¿Qué es Streama?

Streama es una herramienta libre, escrita utilizando Grails 2.4.4, AngularJS, HTML5 y MySQL por Antonia Engfors, que permite poner en marcha su propio netflix para hacer streaming de sus multimedias. En decir, esta herramienta nos permite organizar, almacenar y compartir nuestras películas, series, multimedias de manera fácil, rápida y con una interfaz muy similar al gigante de los streaming por suscripción.

¡Es cómo Netflix, pero gestionado y administrador por usted mismo!.

Lo que hace realmente estupenda está herramienta aparte de su parecido con Netflix, es su facilidad para agrupar películas y series, su excelente paneles administrativos y su integración con API de terceros, las cuales nos permitirán tener toda la información relacionada con nuestras películas, incluyendo sus trailers e imágenes.

De igual manera, con Streama podrás compartir películas con tus amigos, además la herramienta cuenta con la capacidad de reproducir un multimedia justo en la escena que se haya dejado la última vez.

Características de Streama

- La herramienta perfecta para crear tu propio Netflix.

- Fácil instalación y configuración.

- Excelente administrador de Medios (Permite arrastrar y soltar, además de integración con theMovieDB.org para añadir automáticamente la información de la películas o serie).

- Permite sincronizar la reproducción de una película con otros dispositivos, es decir, podrás desde 2 o más lugares, ver la película al mismo tiempo (sincronizando la reprodución, pausa, etc). ¡Esto es Grandioso!

- Un gran reproductor de vídeo, con navegador por episodios y temporada incluido (visualmente muy similar al de netflix).

- Agrupación por Categorías.

- Múltiples Usuarios, con múltiples permisos (Es hora de compartir con cualquiera nuestros multimedias).

- El sistema recuerda en que escena dejó una película o serie, permitiendole verla desde ese momento.

- Funcionalidad de películas y programas relacionados.

- Robusto explorador de Archivos.

- Totalmente Open Source.

Disfrutando de tu propio Netflix

Para poder disfrutar de nuestro propio Netflix, necesitamos instalar Streama, vamos a explicar cómo hacerlo utilizando Docker y también cómo se haría de manera tradicional en Ubuntu.

Vale la pena destacar que para ambos casos necesitamos tener instalado Java JDK, en ubuntu podemos hacerlo de la siguiente manera: sudo apt-get install openjdk-8-jdk

Cómo instalar Streama con Docker

- Lo primero que debemos hacer es descargar el código de Strema y construir:

git clone git@github.com:dularion/streama.git cd streama make

- Luego vamos a ejecutar la Image Docker generada:

docker run -d -name=“streama” -p 8080:8080 -p 4000:4000 -v /data:/data -e “MYSQL_HOST=mysqlhost” -e “MYSQL_PORT=3306” -e “MYSQL_DB=streama” -e “MYSQL_USER=streama” -e “MYSQL_PASSWORD=streama” whatever/streama

Cada parámetro representa lo siguiente

- -d Ejecutar cómo Daemon

- MYSQL_HOST default: mysql

- MYSQL_PORT default: 3306

- MYSQL_DB default: streama

- MYSQL_USER default: streama

- MYSQL_PASSWORD default: streama

- whatever/streama Es el nombre de la imagen docker

Cómo instalar Streama en Ubuntu

- Descargar el .war más reciente desde la releases page.

wget https://github.com/dularion/streama/releases/download/v1.0.11/streama-1.0.11.war -O streama.war

- Hacer ejecutable el .war

sudo chmod u+x streama.war

- Descargar en el mismo directorio donde decargó el .wa el archivo sample_application.yml y renombrarla como application.yml.

wget https://raw.githubusercontent.com/dularion/streama/master/docs/sample_application.yml -O application.yml

- Ejecutar la aplicación

./streama.war

Ingresando a Streama

Una vez hayamos ejecutado Streama debemos acceder a la url de inicio de sesión, que por defecto es: http://localhost:8080. Los datos de ingresos son username: admin y password: admin.

La primera vez nos tocará elegir el Directorio donde se subirán los multimedias, ingresar nuestra TheMovieDB API key, la URL de login (en caso de querer cambiarla), además la ruta de sus multimedias locales.

Comienza a gestionar tus películas y series

Una vez configurado Streama podrás gestionar fácilmente las películas y series que desee compartir, el proceso de gestión está muy bien ilustrado en el siguiente gif.

Conclusiones sobre Streama

Sin duda alguna, estamos antes una de la mejores aplicaciones para tener nuestro propio Netflix, la misma a logrado combinar muy buenas características, además se planea a futuro extender cada una de sus funcionalidades.

La herramienta es ideal para aquellas personas que tienen una gran cantidad de películas y series, pero que desean gestionarla de mejor manera e incluso compartirla con sus amigos. La posibilidad de sincronizar la reproducción entre varios dispositivos, hará que podamos ver nuestros multimedias inclusos con nuestra familia a distancia (algo que agradezco enormemente).

La integración con API de terceros hace que la herramienta sea mucho más dinámica e interesante, además que contribuye con el enriquecimiento multimedia. No queda más que promocionar y recomendar está aplicación que desde ya está pasando a ser la favorita en mi servidor privado.

¿Y a ti que te parece la idea de tener tu propio Netflix privado?

Puedes saber más de Streama en el siguiente link

El artículo Cómo tener tu propio Netflix privado con Streama aparece primero en Cómo tener tu propio Netflix privado con Streama.

Top 10 Free Alternatives to Expensive Software

Unless you have a company buying licenses for you, tools like Photoshop, Pro Tools, Maya, or even Windows can be a serious bite out of your wallet. Here are some more affordable options to those normally pricey apps that’ll help you stop fretting and get more done.

10. GIMP (Free, for Windows, macOS, and Linux)

The first one’s a bit obvious. If you don’t have the money for Adobe Creative Cloud subscriptions, or never purchased a copy of Photoshop for yourself, the GNU Image Manipulation Program (GIMP for short) is for you. It’s feature-rich, powerful (even moreso with the GIMPShop plugin), and with just a little work, can work pretty much exactly like Photoshop when you need it to.

If you have a little trouble getting started with it though, that’s okay—it can look a little daunting, but this cheat sheet full of shortcuts and tips can help you navigate it and get up to speed quickly. After all, it’s your favorite PhotoShop alternative for a reason. If you’d like more alternatives, Windows users can try Paint.net (free), and Mac users can check out the highly-acclaimed Pixelmator ($30.)

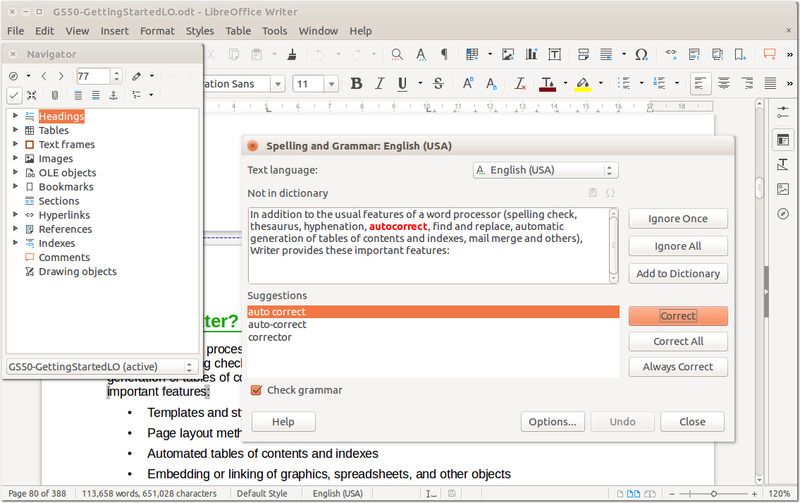

9. Libre Office (Free, for Windows, macOS, and Linux)

Microsoft’s Office suite is the productivity standard in offices around the globe, but when it comes to your computer at home, if you don’t want to shell out for a license, or don’t have access to it through other means, you’ll still need something to work with—especially if you have to work with Word documents, Excel spreadsheets, or PowerPoint presentations others send you. Enter Libre Office, our long-favorite alternative if you need a local, non-web-based office suite.

Libre Office has come a long way in recent years, too. What used to look very much like a stereotypical “design by committee,” utilitiarian suite of tools has now come into its own as a more than capable and elegant competitor to Office that can still open Office documents, edit them, and save them for seamless use by people using Office. And of course, it’s completely free.

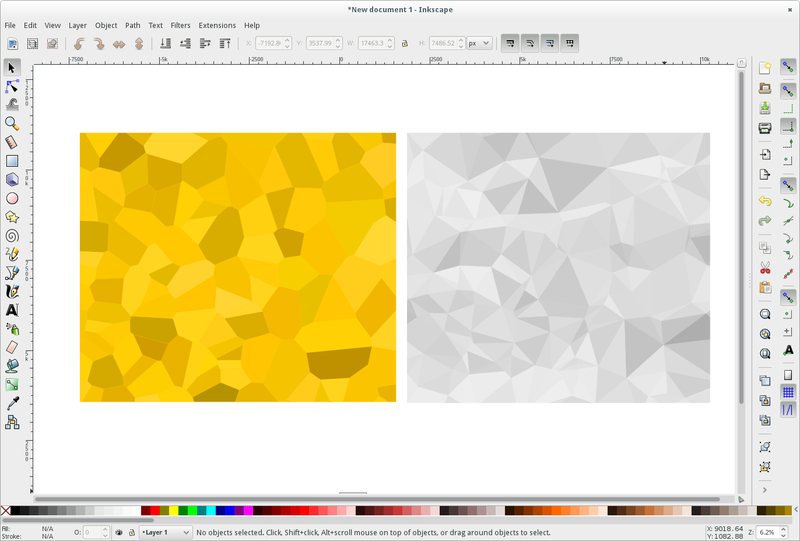

8. Inkscape (Free, for Windows, macOS, and Linux)

Adobe Illustrator is a must-have if you work with vector graphics, build logos, or even format documents for print or other publication, but again, if you’re not down to shell out for Creative Cloud subscriptions, Inkscape has been a long-time favorite for, well, just about everything you can do in Illustrator without the bells and whistles that most people don’t actually bother using. Plus it’s free, open-source, and cross-platform.

Inkscape also has a large user community and tons of guides on its tutorials blog to help you get started with it and up to speed quickly if you need a little help. We discussed it more in detail in our guide to replacing Creative Suite with affordable apps, along with some alternatives if Inkscape doesn’t suit your fancy.

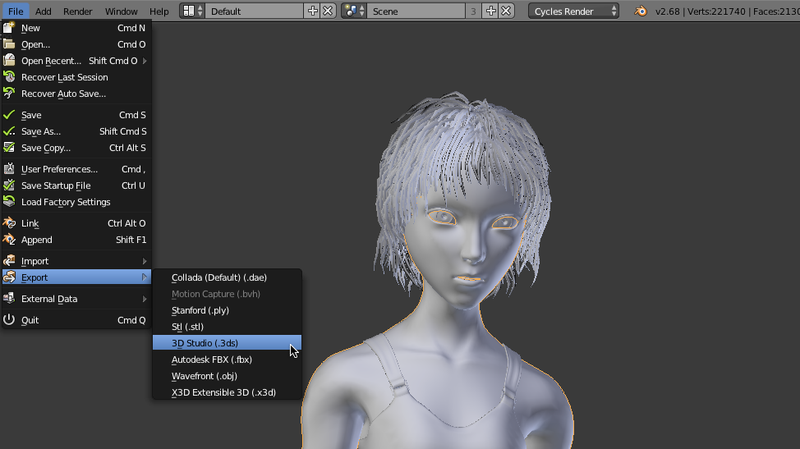

7. Blender (Free, for Windows, macOS, and Linux)

If you’re interested in 3D modeling, 3D printing, or 3D animation, Blender is your tool of choice, at least to get started in the field. Sure, Maya and other tools like it are used in animation and modeling studios, but if you want to get started, or even model your own objects for 3D printing, Blender is the way to go.

It can be a little tricky to make sense of at first, though, and our 3D modeling night school can help you get started. If that’s not enough for you, this free ebook from Wikibooks is another great tool to help you learn Blender.

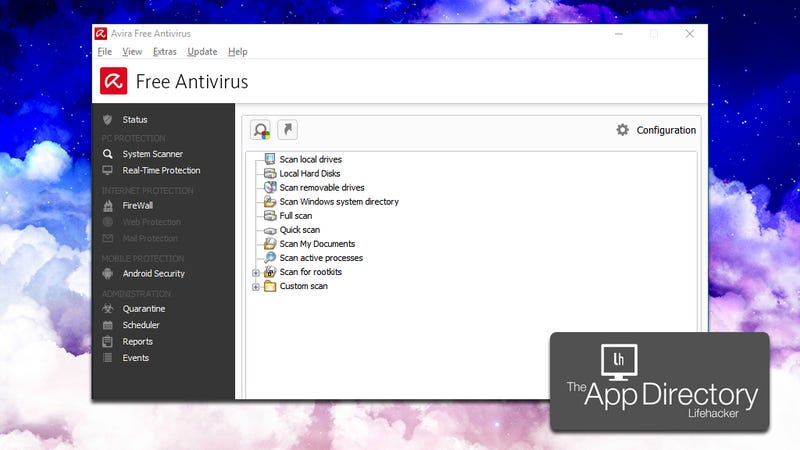

6. Avira (Free, for Windows) and Sophos (Free, for macOS)

Make no mistake, there’s no replacement for good browsing hygiene and smart sense when it comes to what you click, what you download, and the sites you visit. However, it doesn’t hurt to have a good antivirus and/or combo antimalware tool on your computer at the same time, or especially on the computer of someone who may not have the same web street smarts you might have.

For that reason, Avira is our pick for the best for Windows, and Sophos is our pick for the best for macOS when it comes to antivirus, and MalwareBytes when it comes to antimalware. If you prefer something else? We have more options. Bottom line, there’s absolutely no reason to pay for pricey antivirus or antimalware subscriptions, and free tools—despite some sleazy practices from some of late—do the same job without the bloat and cruft that comes with big names you might recognize from office computers everywhere.

5. LMMS (Free, for Windows, macOS, and Linux)

LMMS, formerly the Linux MultiMedia Studio, is a great, powerful, and free alternative to Apple’s Garageband, or even pricier, industry standard apps like Pro Tools. It probably won’t replace it if you’re looking to work professionally, but if you’re an amateur at home, this free, cross-platform tool is worth checking out.

Aside from turning your computer into a music sequencing machine, whatever computer you’re using, it’s richly featured for multi-track editing in a way that Audacity, our favorite simple recording and audio editing tool, isn’t. From sequencing, composing, mixing, and editing to effects mixing and built-in instruments for effects, loops, and other sounds, it’s all there in LMMS.

4. VirtualBox (Free, for Windows, macOS, and Linux)

Virtualization isn’t just something for geeks to play with—it’s a great way to test out new tools and software and make sure it doesn’t wreak havoc on your computer. Virtualbox, free and cross-platform, may not strictly be the best or most efficient tool for the job, but it’s features and benefit-to-cost ratio is unmatched. It’s super powerful, and completely free.

Our getting started guide to Virtualbox can help you with the basics if you’ve ever thought “man I wish I had a computer to test this one that wasn’t mine,” and our power user’s guide can help you out if this is all old hat to you. If you’re curious what you’re missing by using Virtualbox over a tool like Fusion or Parallels, check out our virtualization showdown comparing all three here.

3. DaVinci Resolve (Free, for Windows and macOS)

It’s hard to find a video editing tool that’s both good and free, especially compared to common at-home tools like iMovie or professional-grade tools like Adobe Premiere. However, if you are looking for an alternative, DaVinci Resolve, which started life as a complex (and expensive) color grading tool, picked up video editing features a few years ago. Since then it’s earned a name for itself as being a comprehensive, solid alternative video editor that—while a little tough for beginners to climb into—is robust enough once you have the hang of it to replace other, more expensive tools. There’s a paid version if you do want to shell out for it, and a comparison between the free and paid versions here.

2. Linux (Free)

Of course Linux deserves a spot on the list. Which distribution you use is, of course, entirely up to you—as is which desktop environment you choose—but if you’re moving from macOS or Windows to Linux, either for simplicity’s sake or because you don’t want to shell out for new licenses, or you just want to bring an old computer back to life, Ubuntu and Linux Mint are your two best options for getting the hang of things.

If you want to drop right into the deep end, Arch Linux is a favorite around these parts, but it’s not super newbie-friendly. Even so, we have a great guide on setting it up—and learning a lot about linux in the process. Also, make sure to check out our Lifehacker Pack for Linux for the essential, must-have tools to be productive and make the most of your new Linux installation.

1. Google Drive (Free, Web-Based)

Finally, everyone knows—and probably uses—Google Drive, (formerly Google Docs, because Google.) We live and die by it around here at Lifehacker, and combined with Gmail, it’s fast, flexible, free, available on any computer that has a web browser, and it’s powerful to boot. Sure, it may not have some of the perks of a traditional desktop office suite, but there are ways around that.

Combined with the wealth of plugins, add-ons, and other tools that can supercharge Docs, Sheets, and Slides, and you have a pretty powerful set of tools that you don’t have to pay a dime to use. And we haven’t even discussed the cheat sheets, templates, and other tricks to make yourself a G Suite ninja yet, either.

Illustration by Angelica Alzona. Additional images by Blender Foundation, Nemo, OpenClips, and Ase (Shutterstock), and Eduardo Quagliato.

Lifehacker’s Weekend Roundup gathers our best guides, explainers, and other posts on a certain subject so you can tackle big projects with ease. For more, check out our Weekend Roundup and Top 10 tags.

Once proyectos con la Raspberri Pi y una cámara para aprender y divertirte

Uno de los accesorios estrella de la Raspberri Pi es su cámara (por 26 euros es tuya). Con ella se pueden realizar numerosos proyectos, algunos más prácticos y otros una locura total. Pero, ¿te puedes resistir? Te proponemos coger una tarjeta microSD nueva y montar con ella, una Raspberri Pi y una cámara, alguno de los 11 proyectos de Raspberri Pi y cámara más divertidos.

Una cámara subjetiva para tu coche

Ya sea por necesidad de tu trabajo, precaución o por curiosidad, montar una cámara subjetiva en el salpicadero del coche es una opción que puedes ahora realizar con ayuda de una Raspberri Pi y una cámara. Puedes optar por la solución más simple o la que te proponemos: un sistema que empieza a grabar imágenes de forma periódica justo cuando arrancamos el coche, almacena las imágenes durante 30 días y tras ese tiempo las borra.

Una "mirilla" digital para nuestra puerta

Si quieres que tu hija pequeña pueda conocer quién llama a la puerta en caso de que no llegue a la mirilla clásica, puedes construirle una digital con una Raspberri Pi. Además tú ganarás la posibilidad de derivar esa imagen a tu smartphone y quién sabe si en un futuro, implementar la apertura automática desde él.

Una cámara que grabe toda tu vida en primera persona

Las cámaras que grabar en primera persona causan furor. Con la pequeña Raspberri Pi Zero y su cámara, algo de maña y si tienes una impresora 3D mucho mejor, puedes hacerte tu propia cámara personal que grabe a los intervalos que tú quieras.

Time Lapses automáticos

Uno de los proyectos clásicos con la Raspberri Pi y una cámara es crear tu propio sistema para hacer timelapses automáticos. Si te haces con una carcasa resistente podrás incluso crear timelapses espectaculares de escenarios naturales mientras tú estás a otra cosa.

Una cámara de seguridad muy barata

Si quieres iniciarte en los proyectos que implican a la cámara de la RPi y la propia placa, la cámara de seguridad es un básico que no te llevará mucho tiempo implementar. La dificultad viene de la mano de dónde quieras colocarla y lo que hacer con las imágenes que tome en tiempo real.

Si quieres algo más elaborado, hay instrucciones para hacer una cámara de vigilancia que se mueva y puedas controlar a distancia.

Sistema de animación Stop-Motion

No sabemos si de este proyecto saldrá una película merecedora del próximo Óscar a la película de animación, pero posibilidades te dará muchas. Paciencia y muy poco dinero son las condiciones para empezar a construirte tu propio estudio para grabar con la técnica del stopmotion.

Caja de seguridad que solo se abre "con tu cara"

Si tienes niños por casa, esta caja sorpresa o del tesoro con reconocimiento facial te proporcionará un recurso más para esas cazas del tesoro tan divertidas de un fin de semana lluvioso. Pero ojo que no se abrirá con cualquier rostro. Y además les podrás hablar de lo que es el reconocimiento facial.

Cámara de fotos instantánea tipo Polaroid

En este proyecto, además de la cámara y la Raspberri Pi, vas a necesitar una pequeña impresora térmica. El resultado realmente merece la pena: una cámara instantánea al que dar el diseño que quieras y que dejará a más de uno con la boca abierta. Y hecha por ti mismo.

Un robot que sigue objetos

Si hay un ordenador y una cámara que capta imágenes de por medio, ¿por qué no probar con un sistema de seguimiento avanzado? En este proyecto (necesitarás otros sensores extra Arduino muy baratos) más avanzado construirás un robot que, una vez identificado un color, lo seguirá hasta el infinito y más allá.

Cámara de vigilancia de bebés

Otro clásico del mundo maker que resulta nada más unir Raspberri Pi y cámara: un sistema de vigilancia de bebés. En este proyecto necesitarás la versión Noir de la cámara de las Raspberri Pi para que tu sistema pueda ver en la oscuridad.

Una casa para pájaros con cámara

La cámara nocturna de la Raspberri Pi también nos servirá para este otro proyecto donde construiremos una casa para pájaros muy especial: con cámara de visión nocturna para poder mirar a los animales dentro cuando queramos.

También te recomendamos

Este reloj solar es capaz de dar la hora como si fuera digital sin necesidad de baterías

Si eres de los que no hacen caso al despertador, esta chica maker tiene una solución infalible

Mar y montaña, productos murcianos maridados con cerveza

-

La noticia

Once proyectos con la Raspberri Pi y una cámara para aprender y divertirte

fue publicada originalmente en

Xataka

por

Javier Penalva

.

Hackear todas las Nintendo 3DS

Evitar “First Logon” en los usuarios de Windows 10 con MDT

Hola que tal amigos pues si, les traigo otro interesante post en donde veremos la manera de deshabilitar el primer logon cuando iniciamos un usuario en Windows 10, si les hablo de este logon.

Durante nuestro despliegue de Windows 10 para nuestra organización, podemos evitar estos mensajes, existen varias formas como hacer la modificación directamente de regedit o en su caso desde políticas de grupo, otra de las opciones que me fascinan es la ejecución durante el despliegues de Windows 10 desde Microsoft Deployment.

Para ello debemos crear la clave de registro que hace esta operación ya que Windows 10 no la tiene dentro de su registros.

la clave vamos a guardar la siguiente información en un bloc de notas con la extensión .reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

“EnableFirstLogonAnimation”=dword:00000000

Este archivo lo vamos a guardar en nuestra carpeta de implementacion de MDT en la sección de scripts.

C:\deploymentshare\Scripts

En nuestra secuencia de tareas colocamos un Run Command Line y colocamos la siguiente información

regedit.exe /s %SCRIPTROOT%\firstlogon.reg

Listo, actualizamos nuestro deploymentshare y desplegamos.

el resultado a la hora de habilitar un nuevo usuario en nuestro sistema se vera de la siguiente manera.

Adiós al primer firstlogon.

Sin mas por el momento me despido enviándoles un gran saludo a todos mis lectores, estamos con nuevos post

Felices despliegues

Cómo buscar exploits automáticamente para elevar privilegios en GNU/Linux #Linux #Pentesting

|

| Figura 1: Cómo buscar exploits automáticamente para elevar privilegios en GNU/Linux |

Es muy común, en el día a día, buscar la posibilidad de llevar a cabo la automatización de cualquier tarea de gran tamaño, pesada o que se repite con frecuencia y, como he comentado anteriormente, en el pentesting o en las investigación de seguridad, es algo que hacemos con regularidad, e incluso en ElevenPaths tenemos automatizada la mayor parte de las pruebas de seguridad que hacemos en los servicios de Pentesting Persistente que damos con Faast y Vamps, que luego un auditor de seguridad gestiona.

|

| Figura 2: Panel de control de evolución de vulnerabilidades en Faast |

Debe ser el auditor o el pentester el que aporte inteligencia y rigor a la hora de tomar decisiones, de interpretar resultados, de confirmar lo que una herramienta sugiere o afirma. El auditor debe controlar en todo momento el proceso que lleva a cabo, apoyándose en las herramientas automáticas solo para mejorar el alcance y posibilidades reales. Aún así, hay muchas tareas en los procesos de pentesting que si no se automatizan, hacen que sea infinita o, en su defecto, insuficiente, las jornadas de trabajo de un profesional para mantener de forma actualizada un foto de la seguridad de un sistema.

En el artículo de hoy, hablaré de una herramienta interesante como es AutoLocalPrivilegeEscalation. Esta herramienta, disponible en un script de bash o en un script de Python, que proporciona al auditor la posibilidad de buscar en un repositorio de exploits, como es exploit-db, aquellos que pueden tener potencial para aprovecharse de vulnerabilidades que provoquen la escalada de privilegios en sistemas más o menos fortificados de GNU/Linux.

|

| Figura 4: AutoLocalPrivilegeEscalation en GitHub |

AutoLocalPrivilegeEscalation utiliza por debajo la herramienta searchsploit, disponible en Kali Linux 2. Searchsploit permite realizar búsquedas de exploits sobre la base de datos en local de exploit-db, es decir, si nos fijamos, en Kali Linux se tiene almacenado en la ruta /usr/share/exploit-db todos los exploits disponibles en la web, cada uno escrito en el lenguaje original en el que fue escrito.

Por ejemplo, la mayoría de los exploits locales para Linux estarán escritos en Lenguaje C muy común en los amantes del Linux Exploiting, pero si echamos un ojo también encontraremos algunos escritos en Ruby. Estos escritos en Ruby realmente son módulos escritos para Metasploit con el objeto de aprovecharse de las funciones de las sesiones remotas y escalada de privilegios.

Instalando AutoLocalPrivilegeEscalation

Para obtener esta herramienta de automatización podemos utilizar git clone para descargarlo en nuestro sistema Kali Linux 2. No requiere instalación, solamente tenemos que descargarlo y podemos ejecutar tanto el script en bash auto_priv_exploit.sh y el script en Python auto_searchsploit.py.

| Figura 5: Instalación de AutoLocalPrivilegeEscalation |

Una vez descargado tenemos disponible la herramienta, cuyo uso es prácticamente trivial. De todos modos, se puede consultar la ayuda en el sitio de Github de la propia herramienta. Hay que tener en cuenta que searchsploit debería estar lo más actualizado posible.

Buscando los exploits potencialmente válidos

La herramienta tiene un parámetro de entrada que es la versión del kernel del que se quiere encontrar un exploit potencialmente válido. Para mirar la versión del kernel, se puede ejecutar en una consola de Linux el comando uname -a o uname -r.

| Figura 6: Búsqueda de exploits. Se necesita la versión del kernel |

Para realizar búsquedas, simplemente se debe ejecutar el script con el parámetro de la versión del kernel de Linux sobre el que queremos obtener exploits potenciales. Como se puede ver en la imagen, tras indicar una versión del kernel, se obtiene un listado de exploits, la mayoría en Lenguaje C. Es importante mantener actualizada la base de datos de exploit-db, y por ello se recomienda actualizar searchsploit.

| Figura 7: Lista de posibles exploits para la versión del kernel 2.6 |

Lógicamente, esto nos ofrece una ayuda a la hora de buscar los exploits adecuados, pero al final debemos mirar la información adecuada para cada caso. En el caso de DirtyCow, la cual ya la hemos visto en este blog, es sencillo. Con el uso de la herramienta AutoLocalPrivilegeEscalation nos sale la posibilidad y llevamos a cabo la compilación.

| Figura 8: Ejecución de DirtyCow para elevar privilegios |

Además, hay que tener en cuenta que AutoLocalPrivilegeEscalation proporciona la posibilidad de obtener los exploits para dicha versión del kernel y nos preguntará si queremos llevar a cabo la compilación.

Figura 9: Demostración de DirtyCow

En definitiva, como vimos en su día con herramientas como Exploit Suggester para buscar exploits para MS Windows, la automatización o simplificación de procesos puede ayudar. Esta herramienta nos permite optimizar o automatizar el uso de searchsploit y la búsqueda de exploits. Sin duda, otra herramienta que debemos tener a mano en la mochila en un pentesting ante la posibilidad de tener una shell en Linux y no disponer de una shell como root.

Autor: Pablo González Pérez (@pablogonzalezpe)

Escritor de los libros "Metasploit para Pentesters", "Ethical Hacking", "Got Root" y “Pentesting con Powershell”

10 proyectos de Raspberry Pi ideales para principiantes

Es posible que acabes de comprar una Raspberry Pi, te acaben de regalar una o la tengas en casa desde hace un tiempo sin saber qué hacer con ella. Si te estabas preguntando por dónde puedes empezar, aquí tienes diez ideas muy interesantes para principiantes.

Los precios de los SSD están a punto de dispararse

Los SSD llevan años abaratándose gracias a la creciente demanda, pero una escasez de memoria NAND hará que los precios se disparen en 2017.

Windows Server 2012 R2 – Servidor FTP con Autenticación de Active Directory

Suscríbete, comparte y dale me gusta a los vídeos, así ayudarás a JGAITPro para que siga adelante llevando Conocimiento para TI totalmente gratis. Dale! no te cuesta nada, también puedes ayudarnos en http://JGAITPro.com/donar

Facebook → http://JGAITPro.com/facebook

Twitter → http://JGAITPro.com/twitter

Donar → http://JGAITPro.com/donar

DRLM: Un poderoso administrador de recuperación de desastres para Linux

En estos días donde gracias a fico, hemos estado moviéndonos mucho en torno a laboratorios de servidores personales, me surge la necesidad de ir abriendo el camino a la recuperación de desastres y aunque sé que fico en su momento profundizará en está amplia e importante labor, me tomé el atrevimiento de dar a conocer una herramienta open source bastante nueva llamada DRLM (Disaster Recovery Linux Manager).

Vale la pena destacar, que aunque DRLM sólo tiene 3 años de desarrollo, ya ha sido implementado en diversas empresas destacando la implementación en GRIFOLS que es la 3ra empresa más grande del sector de hemoderivados en el mundo y 1era en España.

¿Qué es Disaster Recovery (DR)?

El Disaster Recovery o Recuperación de desastres como se conoce en español, consiste en un conjunto de políticas y procedimientos que permiten la recuperación o el mantenimiento de las infraestructuras tecnológicas (hardwares, comunicaciones, redes …) y los sistemas vitales tras un desastre natural o un error humano.

En otras palabras, cuando nuestro sistema Linux se ve comprometido ya sea por falla de hardware, software o por acciones humanas o de la naturaleza, los mecanismos que se activan para recuperar la información de nuestros sistemas se le conoce como Disaster Recovery. Las principales causas de la pérdida de servicios en la actualidad la podemos observar en el siguiente gráfico.

Para dar una visión en número de la importancia de los planes de Disaster Recovery, dejamos par de citas de estadísticas realmente esclarecedoras.

“De las empresas que han sufrido una importante pérdida de datos, un 43% nunca vuelve a abrir, mientras que un 29% cierra al cabo de dos años.”

“Por cada 1€ de inversión en un plan anterior al desastre puede suponer un ahorro de 4€ en la respuesta y recuperación en el caso de que éste se produzca.”

¿Qué es DRLM?

Disaster Recovery Linux Manager es una herramienta de código abierto, hecha en bash, que nos permite gestionar la creación y restauración de backups de Linux, de forma centralizada y a través de la red. Es decir, DRLM permite tener copias de todos nuestros sevidores y a su vez restaurarlas en caso de que ocurra un desastre.

DRLM ha hecho un gran esfuerzo para integrar ReaR (Relax-and-Recover) a su plataforma, por lo que al hacer uso de DRLM estamos contando con la tecnología de ReaR. Lo que hacer DRLM es lograr que está tecnología sea enfocada en gestionar infraestructuras grandes o en constante crecimiento.

En líneas generales, esta poderosa herramienta nos ofrece todos los servicios necesarios para poner en marcha un backup de sistema Linux en cuestión de minutos. Además, nos da herramientas muy fácil de usar para crear los criterios de cuando, donde y cómo debemos hacer copias de seguridad y restaurarlas.

El proceso interno que realiza DRLM para la creación y restauración de copias de seguridad, se puede visualizar a detalle en las siguientes imágenes.

Podemos profundizar más sobre DRLM en el siguiente vídeo, realizado por uno de sus fundadores por motivo de la OPEN Expo 2016.

¿Quién debería usar DRLM?

Esta herramienta está orientada a cualquiera que cuente con servidores conectados a una red (o de simple terminales de las que se debe resguardar información). Es decir, aunque en principio fue creada para solucionar una problemática que afecta directamente a los grandes centro de datos, los particulares o usuarios finales podemos hacer uso de ella para mantener políticas de recuperación de desastres.

Es una herramienta que puede ser utilizada por particulares, escuelas, universidades, Pymes, Startup, Gobiernos y todas aquellas organizaciones que hacen uso de sistemas operativos Linux.

Características de DRLM

- Gestión centralizada de la recuperación de información en Linux.

- Reportes automáticos por Mail, Nagios, Zabbix o HP OVO, en caso de fallos en la creación o restauración de backup.

- Recuperación totalmente por red (PXE) sin necesidad de otros medios como CD/DVD/USB para iniciar el recovery.

- Facilidad de gestión separando las operaciones de clientes, redes y backups desde la CLI.

- Migraciones P2V, P2P, V2P y V2V.

- Misma herramienta de DR para sistemas virtuales o físicos.

- Soporte para multiples plataformas HW.

- Troubleshooting desde la CLI de drlm y sus parámetros.

- Desarrollado totalmente en bash.

- Open Source

Cómo instalar DRLM

Las descarga e instalación de DRLM es bastante fácil, en el caso de la versión 2.0.0 (actualmente la más actualizada), puede hacer uso de los siguientes enlaces de descargar según sus necesidades: tgz | zip | deb | rpm

Los primeros 2 enlaces nos llevan al código fuente de la herramienta, la cuál debemos compilar e instalar, seguidamente se presentan paquetes de instalación .deb y .rpm que puede ser instalado desde su gestor favorito.

Primera vista de DRLM

Una vez instalamos DRLM, podemos acceder a todas sus opciones mediante un CLI, al cual debemos acceder con acceso root.

sudo drlm

Inmediatamente nos devolverá una serie de opciones que podemos realizar con la herramienta.

Para ver los parámetros que deben indicar a cada comando utilice ‘drlm COMMAND --help‘, este le devolverá información detallada de cada comando.

Vale la pena destacar que DRLM trabaja con copias en Red sin necesidad de utilizar unidades físicas, por lo que uso ideal es ambiente donde los respaldo se gestionan mediantes redes (teoricamente la forma correcta de realizarlo hoy por hoy).

Sus creadores aseguran que utilizando su herramienta se pueden restaurar backups de Linux en 5 minutos (En copias de seguridad con pocos datos).

Ya para concluir, recomendamos usar y probar esta herramienta en ambientes de desarrollo para luego ponerlas en ambiente de producción, es importante destacar que está herramienta es una de las pocas alternativas libres en el area de la recuperación de desastres, por lo que el testeo y difusión de la misma es fundamental para que surjan nuevas herramientas en esta tan importante area.

Puede saber mas de DRLM en drlm.org

El artículo DRLM: Un poderoso administrador de recuperación de desastres para Linux aparece primero en DRLM: Un poderoso administrador de recuperación de desastres para Linux.

Samsung lanzará un smartphone plegable en el tercer trimestre del año

Hace unas cuantas semanas estuve comentando la posibilidad de que Westworld, una de las series tendencia del momento, estuviera casi presentando el futuro inmediato que nos espera con una gran variedad de terminales que destacan por no tener biseles y por su capacidad para plegarse como si fuera un libro.

Y esa misma idea no parece que vaya a estar tan lejana en el tiempo, ya que, en este mismo año, concretamente en el tercer trimestre, Samsung podría lanzar un dispositivo plegable; aquel del que hemos estado oyendo hablar ya desde 2014, aunque ahora sí que parece más real de lo que lo fue.

Un reporte ha clamado hoy mismo que Samsung tiene el objetivo de hacer debutar un smartphone plegable en el tercer trimestre de 2017. Fuentes cercanas al Korea Herald mantienen que Samsung planea producir 100.000 unidades del dispositivo plegable. Los filtradores de la noticia prestan atención a la posibilidad de que Samsung no ha hecho una decisión final acerca de lanzar este dispositivo debido a su posible comercialización y rentabilidad.

Este smartphone plegable se espera que tenga paneles hacia fuera cuando esté doblado. Cuando esté desplegado, el dispositivo podría ser usado como una tablet de 7 pulgadas.

Samsung todavía no ha hecho ningún anuncio oficial acerca de este peculiar smartphone, pero ya lanzó un vídeo concepto en 2014 sobre un dispositivo que tenía mucho parecido. El reporte de hoy también aclara que LG estaría preparando su propio dispositivo plegable del que producirá 100.000 unidades en el cuarto trimestre del año.

Para los que estéis viendo Westworld, un smartphone de este tipo tiene sus grandes facultades, ya que para ese momento en el que estamos con WhatsApp o una llamada, simplemente lo tenemos plegado, cuando ya queremos reproducir contenido multimedia, lo desplegamos o abrimos y tenemos todo el espacio de una pantalla de 7 pulgadas.

El artículo Samsung lanzará un smartphone plegable en el tercer trimestre del año ha sido originalmente publicado en Androidsis.

Así se pueden robar tus datos usando los perfiles de autocompletado de tu navegador

Como usuarios siempre estamos en busca y captura de formas de ahorrar tiempo y esfuerzo. Es por eso que casi todo el mundo usa la función de autocompletado de los navegadores web, con la que se puede introducir información típica en unos pocos clics. Nadie puede dudar de que se trata de una característica muy útil.

Y sin embargo, según lo publicado en Bleeping Computer las características de autocompeltado pueden usarse para robar datos personales en campañas de phishing. Y basta con utilizar formularios con campos ocultos para extraerla sin que el usuario lo sepa, de forma totalmente opaca y sin que sospeche.

El fallo ha sido descubierto por el especialista en seguridad finlandés Viljami Kuosmanen. En su cuenta de Twitter ha colgado un GIF en el que se puede ver una demostración de cómo funciona este procedimiento:

This is why I don't like autofill in web forms. #phishing #security #infosec pic.twitter.com/mVIZD2RpJ3

— Viljami Kuosmanen ⭐ (@anttiviljami) 4 de enero de 2017

En la demo se ve que es posible y muy, muy fácil usar campos ocultos para recolectar toda la información del perfil de autoguardado. Y sólo es una de las muchas cosas que puede hacer un hacker.

Así se extraen datos del autocompletado

Para hacerlo se usa una web creada para la ocasión. Basta con invitar a los usuarios a que rellenen su nombre y su dirección de email. A partir de ahí, el hack se aprovecha de que al introducir la primera letra de su nombre el usuario usará la sugerencia de autocompletado tan rápido como aparezca.

Así los datos se rellenan automáticamente, y aunque la persona que los ha introducido pueda pensar que el navegador estaba, por ejemplo, introduciendo su dirección de correo electrónico por él, en realidad estaba almacenando sus datos personales. No sólo la dirección electrónica, sino que también se puede conseguir la postal, el número de teléfono y otros detalles.

Esta técnica es muy similar a la que se usa en herramientas como LastPass y otras extensiones para navegador web similares que almacenan datos del usuario, que siempre generan controversia. Es un método muy simple que podría resultar de gran utilidad en campañas de phising que hagan uso de la fuerza bruta.

En declaraciones al medio, Kuosmanen dijo:

Hace tiempo que conocía este problema. Algo similar (honeypots) se usa para atrapar a bots y evitar el spam. Esto parte de la misma idea, solo que a quienes se atrapa es a usuarios reales en lugar de a bots. La idea para la demo me vino después de que Chrome se pusiera a rellenar por sí mismo y erróneamente los campos de una web de comercio electrónico. Después fui a ver qué detalles había guardado Chrome para el autocompletado y me sorprendió la cantidad de información disponible.

Por ahora el único consejo que podemos dar es desactivar la función de autocompletado. Es la única manera existente (por ahora) de saber que tus datos personales están a salvo.

Vía | Bleeping Computer

Imagen | Pexels

En Genbeta | El phishing como un servicio: esta web permite hacerlo a cualquiera sin conocimientos técnicos

También te recomendamos

RansomFree es una aplicación que intentará bloquear cualquier ransomware antes de que te afecte

Una red de la darknet quiere potenciar el phishing a través de un kit automático

9 planes que encajar en tu agenda para superar la cuesta de enero

-

La noticia

Así se pueden robar tus datos usando los perfiles de autocompletado de tu navegador

fue publicada originalmente en

Genbeta

por

Sergio Agudo

.

Si quieres actualizar a Windows 10 totalmente gratis, todavía puedes hacerlo

Oficialmente el período de actualización gratis a Windows 10 se acabó hace seis meses, si bien hubo un gurpo de usuarios que siguieron actualizando sin problema frente a las promesas de Microsoft de frenar esos upgrade fuera de plazo. Ahora, uno de los editores de ZDNet ha comprobado que se sigue pudiendo actualizar sin problema.

Si pudo hacerlo fue porque los servidores seguían estando activos. Quería actualizar un ordenador con Windows 7 a Windows 10 y descubrió que, gracias a que los servidores seguían en marcha, el proceso sigue funcionando perfectamente.

Para hacerlo sólo tienes que dirigirte a la página de descarga de Windows 10, conseguir una copia para crear una herramienta de instalación y después instalarlo como una actualización del sistema en lugar de una limpia. Y ya está, así de fácil puedes conseguir una copia de Windows 10 activada y totalmente legal sin rascarte el bolsillo.

Ahora bien: sólo sirve con licencias oficiales de Microsoft. Si utilizas una copia ilegítima no tendrás una copia de Windows 10 activada, con lo que este método tampoco funcionará. Si tienes una clave de producto oficial de Microsoft, entonces sírvete tú mismo.

Un "vacío legal oficial"

Desde que llegó Satya Nadella las cosas en Microsoft han cambiado para bien. En cierto sentido hay quien le equipara con Steve Jobs, aunque se sitúe en el otro lado del espectro. Quizá por eso sorprende tanto que exista este "vacío legal oficial", mediante el que cualquier usuario puede seguir consiguiendo su copia de Windows 10 totalmente gratis.

Según se recoge en Extreme Tech, al parecer el programa de actualización sigue vigente para los usuarios que necesitan las tecnologías de asistencia sin intentar validar de ninguna manera si el usuario las necesita o no, con lo que la conclusión es muy obvia: Microsoft ha terminado con su programa oficial de actualizaciones, pero deja esta posibilidad ahí para cualquiera que la descubra de forma independiente la aproveche.

Microsoft puso un límite de 12 meses con la esperanza de que hubiese una mayor adopción de Windows 10, o quizá ha llegado a un acuerdo con los OEMs para no volver a mostrar el anuncio de la actualización gratuita durante un tiempo. Sea como fuere, la empresa ha dejado, quién sabe si intencionadamente, este pequeño atajo a Windows 10 abierto. Después de todo, cada máquina que actualiza pasa a engrosar las estadísticas de uso del sistema.

Las Windows 10 Insider Preview: otra forma de conseguirlo gratis

Otra forma de conseguir Windows 10 sin desembolsar un euro es apuntarse al Programa Windows Insider, cosa que pudes hacer a través de este enlace. Con el programa Insider podrás actualizar tu ordenador con Windows 7, Windows 8 o Windows 8.1 a la nueva versión del sistema operativo de Microsoft, y recibir las actualizaciones antes que nadie.

En caso de que no conozcas exactamente qué es el Programa Windows Insider, digamos que te convertirás en probador de betas de Microsoft en lo referente a su sistema operativo de escritorio. Lo que recibirás no serán nunca versiones finales, sino versiones de prueba que tendrán cierto grado de inestabilidad.

Para registrarte en el programa necesitarás una cuenta de Microsoft válida (basta con una de Outlook). Tendrás que iniciar sesión con ella en la web de Windows Insider, y cuando lo hayas hecho podrás descargar imágenes de instalación de las Insider Preview.

Hay de dos tipos: el anillo rápido y el anillo lento. Las imágenes del rápido incluyen muchas novedades, pero son las más inestables. Las del anillo lento tardan más en incoroporar nuevas funciones, pero lo que recibes a cambio es un producto mucho más acabado.

Vía | ZDNet

En Xataka | Microsoft es más Open Source que nunca, pero será difícil que Windows deje de ser propietario

También te recomendamos

Filtrado el nuevo rediseño de Windows 10: pequeños grandes cambios y el retorno de Aero Glass

Microsoft implementa un "Game Mode" en Windows 10 para mejorar el rendimiento de los juegos

9 planes que encajar en tu agenda para superar la cuesta de enero

-

La noticia

Si quieres actualizar a Windows 10 totalmente gratis, todavía puedes hacerlo

fue publicada originalmente en

Genbeta

por

Sergio Agudo

.

Cemu, el emulador de Wii U para Windows, consigue ejecutar los juegos en 4K nativos

|

La versión 1.7.0 de Cemu, un emulador de Wii U para Windows PC, añade importantes mejoras más allá de una mayor estabilidad. Su cambio más relevante es la posibilidad de elegir la resolución en la que se ejecutan los juegos hasta alcanzar los 4K. Hasta ahora el equipo responsable de Cemu había tenido problemas para que su emulador consiguiera hacer correr los juegos a una resolución nativa más alta que la original en Wii U. La consola de Nintendo es capaz de reescalar los juegos a 1080p e incluso algunas de sus obras (especialmente los desarrollos first-party) se ejecutan a esa… Leer noticia completa y comentarios »

Cómo ataca DNS Changer al router de tu casa

|

| Figura 1: Cómo ataca DNS Changer al router de tu casa |

Como ocurrió con el caso de las malas prácticas en la configuración de los servicios SSH en Internet y el famoso ataque de la botnet Mirai, nos encontramos una gran cantidad de fallos de seguridad en distintos routers del mercado. Estos fallos de seguridad desembocan en que el malware use prácticas de DNS Changer sobre ellos y no en los navegadores o equipos de los usuarios. Es decir, el objetivo es afectar a toda la red doméstica que obtenga las direcciones IP de los servidores DNS a través de configuraciones DHCP servidas del router de casa.

¿Cómo funciona DNS Changer hoy en día?

Hoy en día, investigadores de ProofPoint han publicado un nuevo estudio dónde se puede ver como más de 160 modelos diferentes de routers son vulnerables a ataques DNS Changer. ¿Cuáles son los modelos? Algunos de los modelos son muy comunes en nuestros entornos, como las marcas D-Link, Netgear, Pirelli o Comtrend, entre otros.

|

| Figura 2: Esquema de Malvertising utilizado para infectar equipos a través de Yahoo! ad Network |

Los ataques DNS Changer comienzan con esquemas de Malvertising, es decir, los cibercriminales compran y colocan anuncios en sitios web convencionales que contienen código Javascript malicioso. A través de este código, son capaces de acceder a la dirección IP local de un usuario al realizar una solicitud WebRTC a un servidor Mozilla STUN, Session Traversal Utilities for NAT, un data leak que se conoce desde hace mucho tiempo y que afecta a clientes Google Chrome y Mozilla Firefox.

|

| Figura 3: En esta PoC puedes comprobar cómo obtiene tu dirección IP local |

Estos servidores envían una conexión a un servidor controlado para ser capaces de obtener también la dirección IP pública y el puerto del cliente, obteniendo la dirección pública de la víctima y la dirección privada. Las direcciones IP locales y públicas del usuario pueden obtenerse a través de estas solicitudes con el código Javascript malicioso que es inyectado en el anuncio.

Una vez que el atacante determina la dirección IP local de un objetivo, tratan de determinar si es factible o merece la pena atacar. Si no es factible o no merece la pena, se muestra un anuncio benigno. Los objetivos deseables reciben un anuncio falso en forma de imagen PNG. El código Javascript es utilizado para extraer código HTML del campo de comentarios de la imagen PNG y se redirige a las víctimas a la página de destino de DNS Changer.

En este punto DNS Changer utiliza Google Chrome u otro navegador para cargar diferentes funciones, incluyendo una clave AES oculta con esteganografía en una imagen pequeña. La clave AES se utiliza para ocultar el tráfico. Una vez se realizan las funciones de reconocimiento, el navegador informa de nuevo al servidor que controla el malware de DNS Changer, el cual devuelve las instrucciones adecuadas para realizar un ataque a ese router.

|

| Figura 4: Esquema de funcionamiento de DNS Changer |

El navegador del cliente funcionará correctamente, pero el router puede tener vulnerabilidades que pueden ser explotadas. Esto es debido a que, generalmente e históricamente, es más fácil encontrar vulnerabilidades en estos dispositivos. Contraseñas por defecto, vulnerabilidades en los firmware de los routers, configuraciones débiles, contraseñas por defecto o ninguna protección contra ataques de CSRF (Cross-Site Request Forgery), como ya vimos en el pasado, donde con un simple correo electrónico a un cliente de e-mail que cargue las imágenes por defecto en mensajes HTML se puede hacer un ataque CSRF a un router.

Figura 5: Demo de cómo hacer un ataque CSRF a un router a través de cliente Mail

Pero también se pueden explotar debilidades de los navegadores que permitían enviar contraseñas por defecto en las URLs sin generar alertas. Existen una gran cantidad de debilidades para los routers de Internet y esto es de lo que se aprovecha esta amenaza. En este caso, se explotan para cambiar la configuración DNS del router y poder redirigir el tráfico hacia dónde los atacantes quieran.

¿Qué hacen los atacantes si el router no es vulnerable?

Los atacantes utilizan DNS Changer para intentar usar las credenciales por defecto y poder acceder al dispositivo. Cuando los atacantes lograban cambiar los DNS de los routers, se redirigía el tráfico de la víctima hacia dominios como Fogzy y TrafficBroker.

|

| Figura 6: Tráfico y explotación con DNS Changer de un router Netgear |

Los ataques a routers ocurren en campañas vinculadas con malvertising, y que actualmente están ocurriendo con mucha frecuencia. El patrón de ataque y las similitudes de los vectores de infección hacen pensar a los investigadores que quién está detrás de este tipo de ataques sean los responsables de otras campañas basadas en ataques CSRF llamada operación Soho Pharming, en la mitad del año 2015. Hay que tener en cuenta que en esta nueva campaña y forma de actuar existen varias mejoras respecto al pasado:

• Resolución de DNS externo para direcciones internas.¿Cómo protegerse frente a esta amenaza?

• Esteganografía para ocultar.

• Clave AES para cifrar y descifrar información.

• Diseño de los comandos enviados para atacar routers.

• Adición de una base de conocimiento extensa y moderna. Más de 160 vulnerabilidades en diferentes modelos y marcas del mercado actual.

• Se acepta dispositivos Android para hacer las peticiones a los routers.

Es necesario tener actualizado el firmware de los fabricantes o proveedores de los routers que podamos tener en casa, empresas, organizaciones, etcétera. Además, se deben cambiar las contraseñas de estos dispositivos y disponer de soluciones que minimicen la exposición de servicios y protejan estos con un segundo factor de autenticación o de autorización.

| Figura 7: Explotación de credenciales por defecto en estos routers |

Otra recomendación para mitigar los ataques es cambiar el rango de direcciones IP locales de estos routers, inhabilitar funciones de administración remota y usar add-ons que ayuden a bloquear la publicidad, ya que, en este caso, la publicidad puede ser algo peligroso.

Autor: Pablo González Pérez (@pablogonzalezpe)

Escritor de los libros "Metasploit para Pentesters", "Ethical Hacking", "Got Root" y “Pentesting con Powershell”

La moda de los televisores curvos acaba de morir