Aunque Microsoft Office se mantiene como la suite ofimática más utilizada, también es cierto que las herramientas online de Google (Google Docs, Hojas de Cálculo y Presentaciones) se perfilan como una alternativa cada vez más interesante, gracias a la incorporación de nuevas características. Y en el caso concreto de Google Docs, sus funciones de edición compartida en tiempo real y su integración con otras herramientas de Google lo han convertido en una herramienta de trabajo imprescindible en el día a día tanto de pequeñas empresas como de profesionales independientes.

Aunque Microsoft Office se mantiene como la suite ofimática más utilizada, también es cierto que las herramientas online de Google (Google Docs, Hojas de Cálculo y Presentaciones) se perfilan como una alternativa cada vez más interesante, gracias a la incorporación de nuevas características. Y en el caso concreto de Google Docs, sus funciones de edición compartida en tiempo real y su integración con otras herramientas de Google lo han convertido en una herramienta de trabajo imprescindible en el día a día tanto de pequeñas empresas como de profesionales independientes.

Tanto si usas Google Docs a diario como si sólo lo haces de vez en cuando, aquí te traemos una selección de consejos, trucos y complementos con los que podrás sacarle todavía más partido al procesador de textos online de Google, y convertirlo en una herramienta aun más práctica y útil.

Crea una tabla de contenidos

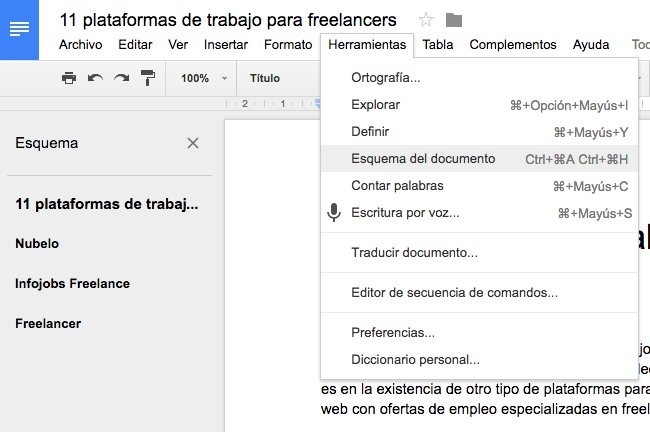

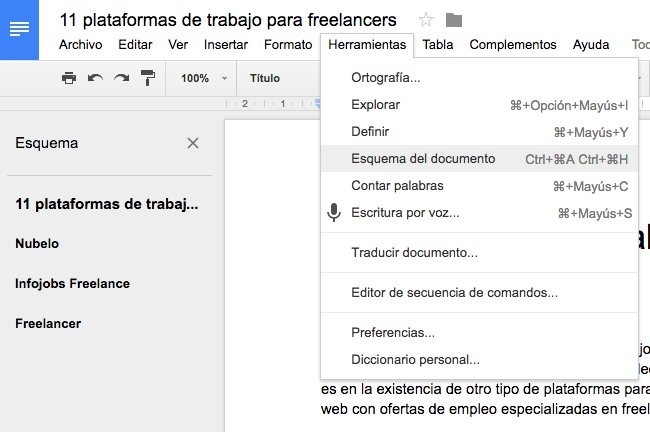

Cuando un documento alcanza una longitud considerable, navegar por él empieza a ser complicado. En estos casos, lo más práctico es contar con un índice que te permita moverte de un capítulo a otro o saltar de sección en sección de forma fácil y rápida. Y para eso ni siquiera tienes que hacerlo, porque Docs lo crea automáticamente.

Cuando un documento alcanza una longitud considerable, navegar por él empieza a ser complicado. En estos casos, lo más práctico es contar con un índice que te permita moverte de un capítulo a otro o saltar de sección en sección de forma fácil y rápida. Y para eso ni siquiera tienes que hacerlo, porque Docs lo crea automáticamente.

Sólo tienes que asegurarte de usar los formatos de título adecuados para tus secciones (los llamados Título 1, Título 2, Título 3, etc. que puedes encontrar en el menú Formato > Estilos de párrafo) y Google Docs los usará para crear con ellos automáticamente un índice que permite moverse por el documento más fácilmente. Lo tienes en el menú Herramientas > Esquema del documento. Si lo prefieres, también puedes usar el complemento Table of contents.

Inserta y edita una imagen

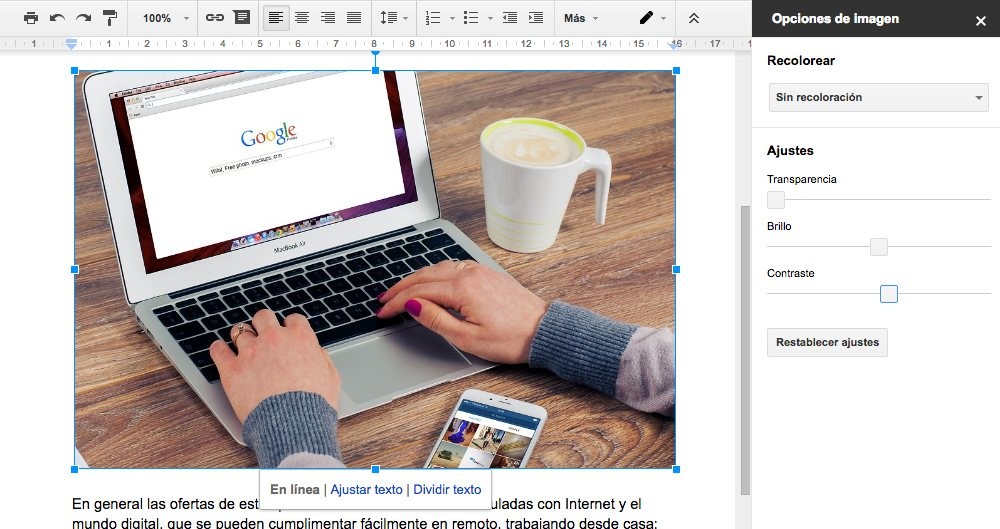

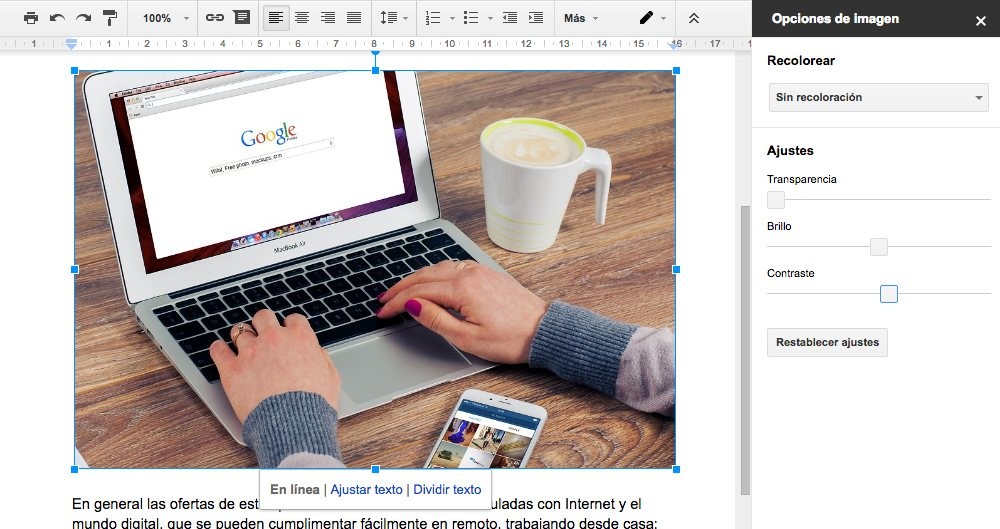

En Google Docs tienes varias opciones para insertar imágenes en tu documento. La más simple es ir al menú Insertar > imagen, y desde ahí seleccionar una foto que tengas en el disco duro.

En Google Docs tienes varias opciones para insertar imágenes en tu documento. La más simple es ir al menú Insertar > imagen, y desde ahí seleccionar una foto que tengas en el disco duro.

Pero si te fijas con detalle, verás que en la parte superior de la ventana donde eliges imagen tienes más opciones: subir una foto desde tu Google Drive, coger una imagen online insertando su URL, o incluso tomar una foto con tu webcam en ese momento. También puedes hacer buscar en Google (haciendo clic en "Búsqueda"), cuyos resultados además son imágenes royalty-free que puedes usar en tu documento sin temor a quebrar ningún derecho de autor.

Una vez insertada la imagen, y si haces clic en en ella, verás un botón denominado "Opciones de imagen" que te da acceso a algunas opciones básicas de edición, como modificar los valores de brillo y contraste o añadir un filtro de color.

Cambia de mayúsculas a minúsculas con un clic

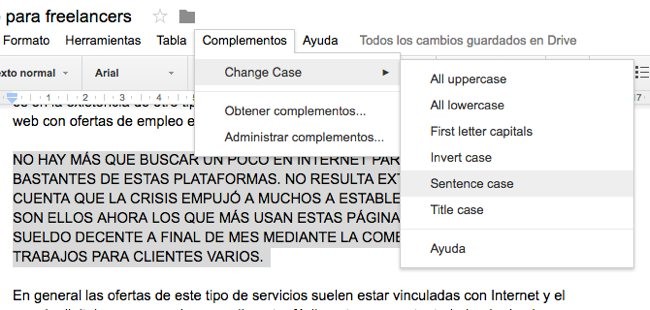

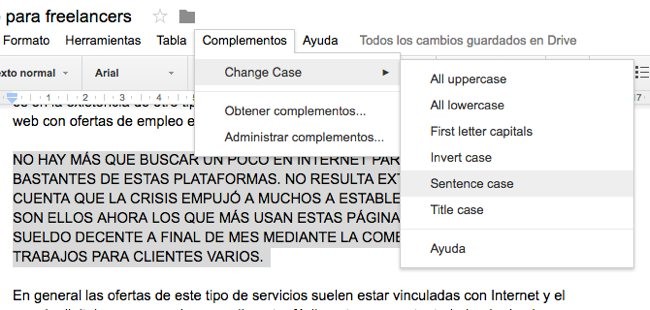

Ésta es una de esas pequeñas funcionalidades que puedes echar de menos en Google Docs en alguna ocasión, pero que por suerte puedes añadir fácilmente gracias al uso de un complemento: Change Case.

Ésta es una de esas pequeñas funcionalidades que puedes echar de menos en Google Docs en alguna ocasión, pero que por suerte puedes añadir fácilmente gracias al uso de un complemento: Change Case.

Una vez lo has instalado, sólo tienes que seleccionar el texto cuya distribución de mayúsculas y minúsculas quieres cambiar, e ir al menú Complementos > Change Case. Dentro de su menú podrás elegir entre varias opciones de formato, y aplicar la que prefieras al texto seleccionado con un simple clic.

Cuenta las palabras y caracteres del documento

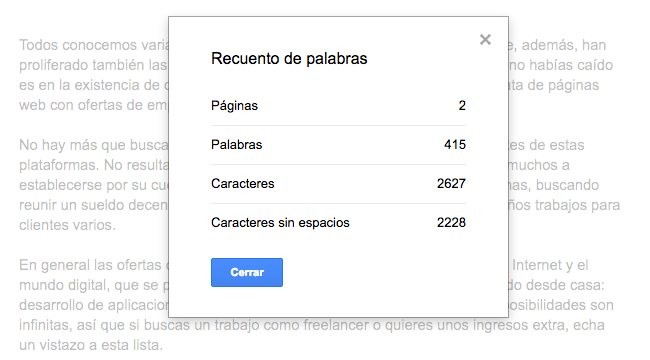

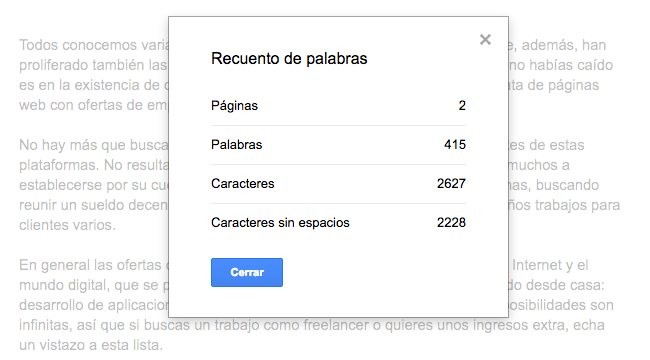

Esta otra función, en cambio, sí que está integrada en Google Docs y resulta muy útil cuando tienes que escribir un texto dentro de un determinado rango de longitud - o si, por ejemplo, lo que cobres por tu trabajo depende de palabras que escribas-.

Esta otra función, en cambio, sí que está integrada en Google Docs y resulta muy útil cuando tienes que escribir un texto dentro de un determinado rango de longitud - o si, por ejemplo, lo que cobres por tu trabajo depende de palabras que escribas-.

Para saber cuántas palabras tiene tu documento, simplemente ve al menú Herramientas > Contar palabras y verás un cuadro de resumen que también incluye número de páginas y caracteres con y sin espacios. Es más, puedes realizar esta misma operación pero sólo con un fragmento de texto seleccionado, en lugar de todo el documento completo.

Accede a más plantillas

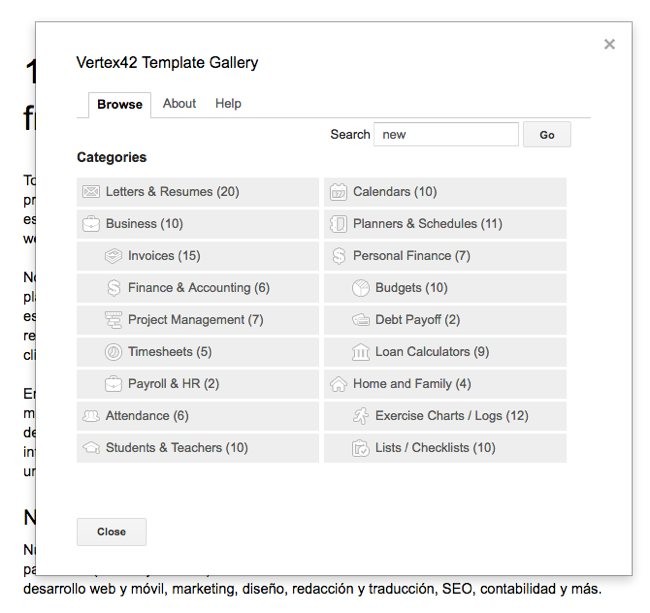

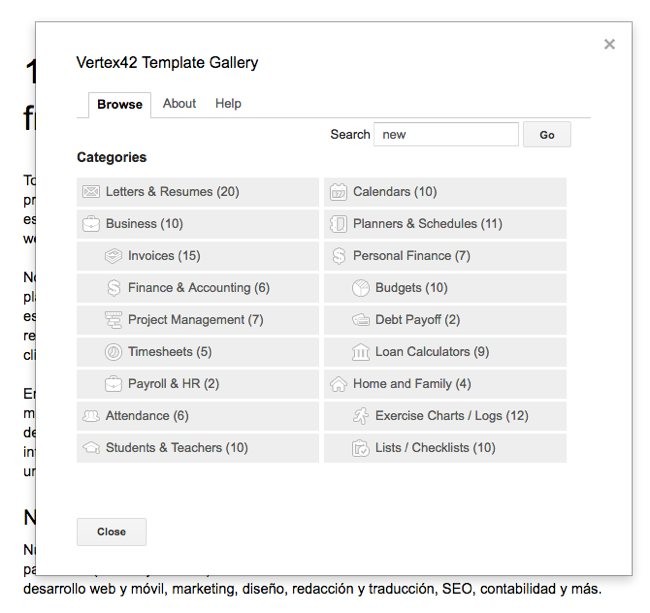

Hace unos meses hablábamos de Vertex42, una web con docenas de plantillas de Excel para organizarlo casi todo. Pues bien, esa web también está disponible como complemento para Google Docs, bajo el nombre Template Gallery, y puedes usarlo para descargar y usar nuevas plantillas para tus documentos, además de las que ya incluye la propia suite.

Hace unos meses hablábamos de Vertex42, una web con docenas de plantillas de Excel para organizarlo casi todo. Pues bien, esa web también está disponible como complemento para Google Docs, bajo el nombre Template Gallery, y puedes usarlo para descargar y usar nuevas plantillas para tus documentos, además de las que ya incluye la propia suite.

Tras instalarlo, lo encontrarás en el menú Complementos > Template Gallery, y desde su ventana podrás navegar por las diferentes categorías de plantillas: cartas formales, CV, calendarios, listas, etc. También encontrarás muchas plantillas para las Hojas de Cálculo de Google.

Copia varios elmenentos al Portapapeles web

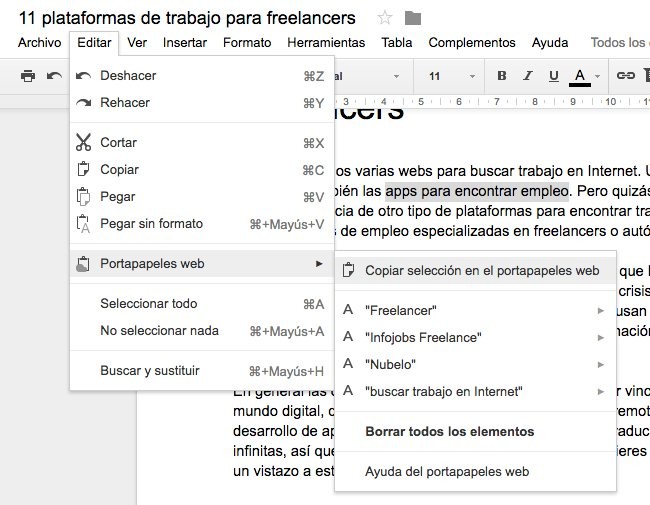

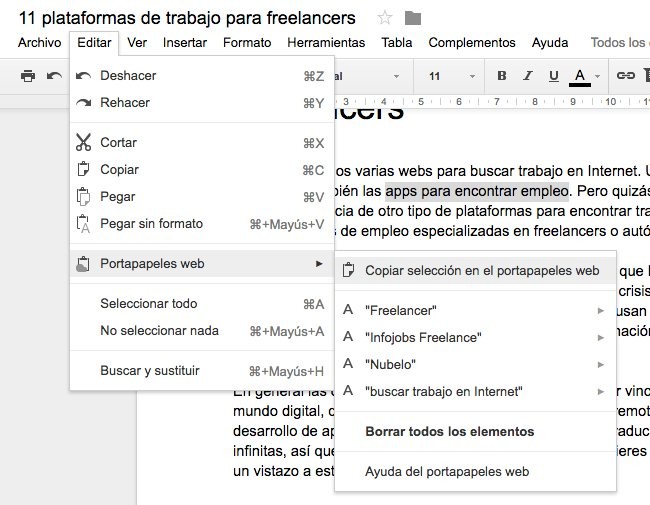

Siendo una suite ofimática online, Google Docs no tiene un portapapeles cualquiera... tiene uno online. Además de la función estándar de copiar y pegar un fragmento de texto, puedes usar el llamado Portapapeles web, accesible desde el menú Editar.

Siendo una suite ofimática online, Google Docs no tiene un portapapeles cualquiera... tiene uno online. Además de la función estándar de copiar y pegar un fragmento de texto, puedes usar el llamado Portapapeles web, accesible desde el menú Editar.

La particularidad de este portapapeles es que te permite guardar varios fragmentos de texto (no sólo el último que hayas copiado, como suele ocurrir con esta función) y que además estos fragmentos permanecen guardados en los servidores de Google durante 30 días desde que los copias o desde la última vez que los usas.

Crea atajos de teclado personalizados

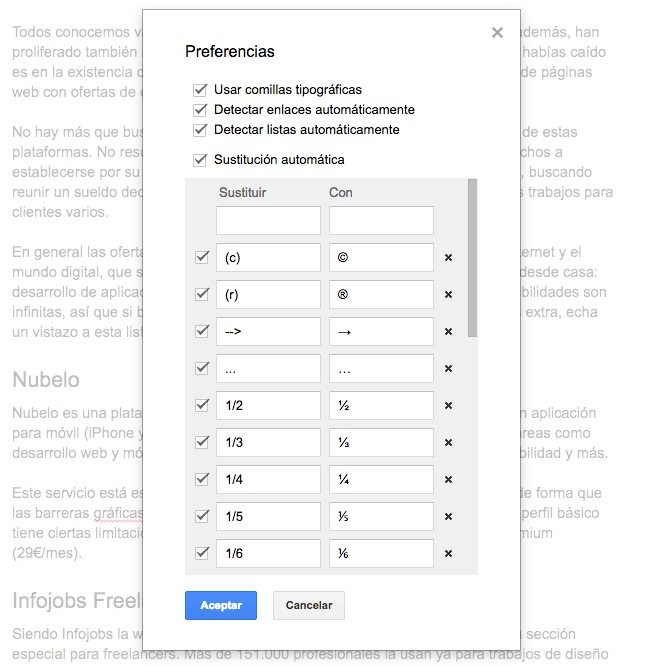

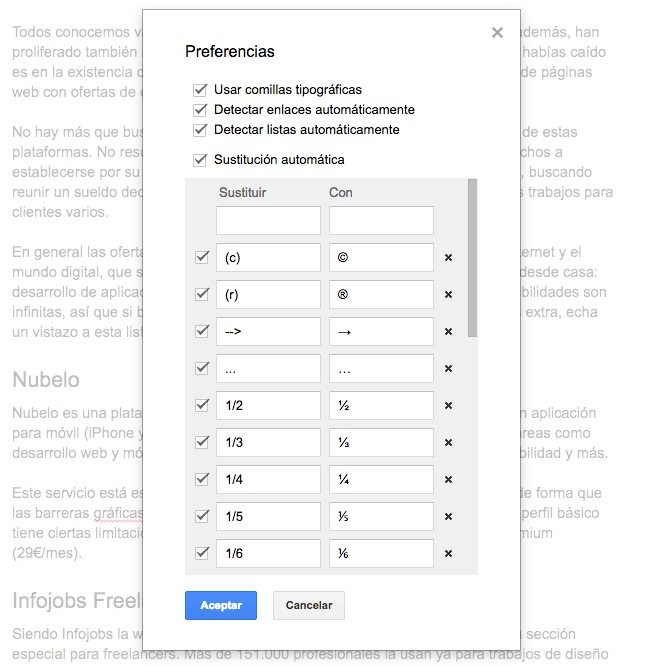

Aunque Google Docs cuenta con sus propios atajos de teclado (como veremos más adelante), también tienes la opción de crear los tuyos. No tanto para cosas como añadir un enlace o poner un texto en negrita, sino para usarlos con textos que escribas con frecuencia.

Aunque Google Docs cuenta con sus propios atajos de teclado (como veremos más adelante), también tienes la opción de crear los tuyos. No tanto para cosas como añadir un enlace o poner un texto en negrita, sino para usarlos con textos que escribas con frecuencia.

Así, si por ejemplo sueles escribir cartas formales en las que usas expresiones como "Estimado señor", "Cordialmente" o "Le rogamos se ponga en contacto con nosotros", puedes crear combinaciones de teclas que equivalgan a esas expresiones, y ahorrarte el tener que teclearlas cada vez que quieras usarlas.

Para ello sólo tienes que ir al menú Herramientas > Preferencias, y rellenar la casillas de Sustitución automática con las combinaciones de teclas que quieras, y los textos correspondientes a cada una.

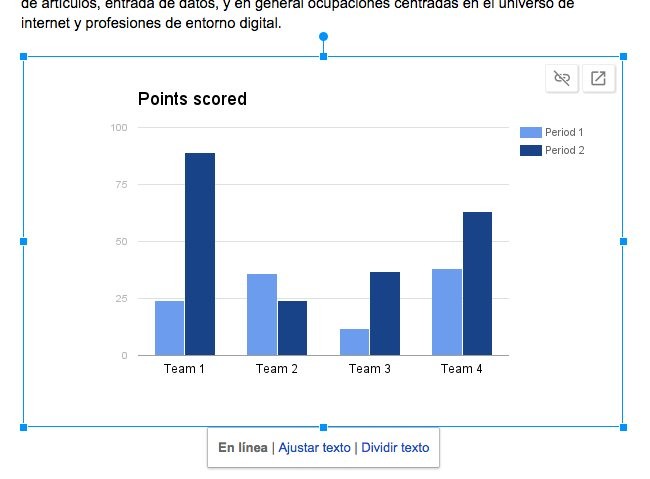

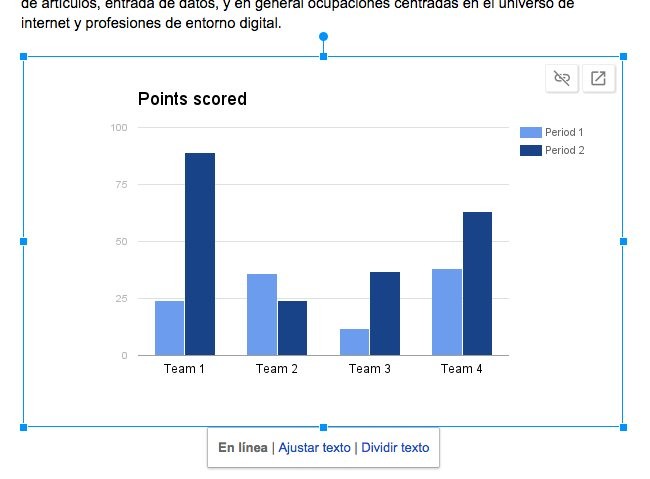

Inserta una gráfica

Aunque Google Docs no tiene una herramienta de creación de gráficas en sí, cuenta con utilidades que te permiten insertarlas en tus documentos de forma muy sencilla. Por un lado, desde el menú Insertar > Gráfico puedes añadir un esquema a tu documento, eligiendo entre varios diseños. Y si haces clic en él y luego en el icono de "Abrir en Hojas de Cálculo" (en la esquina superior derecha) podrás editarlo directamente en esa aplicación, y actualizar los cambios en tu documento.

Aunque Google Docs no tiene una herramienta de creación de gráficas en sí, cuenta con utilidades que te permiten insertarlas en tus documentos de forma muy sencilla. Por un lado, desde el menú Insertar > Gráfico puedes añadir un esquema a tu documento, eligiendo entre varios diseños. Y si haces clic en él y luego en el icono de "Abrir en Hojas de Cálculo" (en la esquina superior derecha) podrás editarlo directamente en esa aplicación, y actualizar los cambios en tu documento.

Por otro lado, tienes la opción de usar LudidChart Diagrams, un complemento con el que puedes crear gráficas de varios tipos (esquemas, diagramas de flujo, bocetos, mapas de ideas, etc.) e insertarlas en Google Docs fácilmente.

Investiga y complementa con más información

Quizás una de las funciones menos aprovechadas de Google Docs es su pestaña Explorar, a la que puedes acceder desde el menú Herramientas (o activar desde el menú contextual de un término o texto seleccionado).

Quizás una de las funciones menos aprovechadas de Google Docs es su pestaña Explorar, a la que puedes acceder desde el menú Herramientas (o activar desde el menú contextual de un término o texto seleccionado).

Desde esta pestaña puedes ampliar información, buscar imágenes relacionadas con el documento o el texto relacionado, o incluso localizar en tu Google Drive otros documentos sobre el mismo tema. En definitiva, una especie de búsqueda rápida en Google, integrada dentro de tu documento.

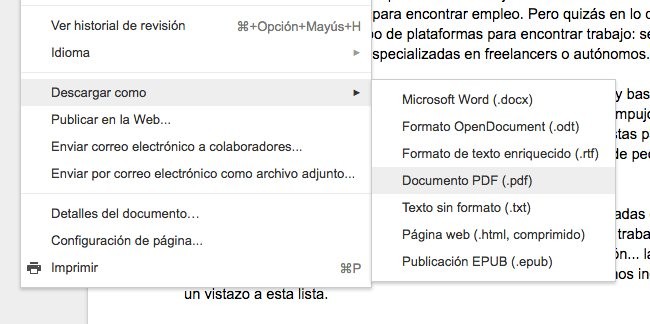

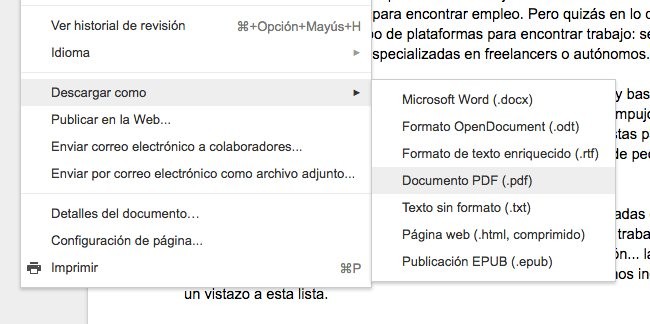

Convierte tu documento a PDF... o a ebook

Google Docs está muy bien para redactar documentos en tu propio navegador web, y tenerlos accesibles desde cualquier sitio. Pero en ocasiones necesitas descargar esos documentos a tu PC, y compartirlos en un formato determinado.

Google Docs está muy bien para redactar documentos en tu propio navegador web, y tenerlos accesibles desde cualquier sitio. Pero en ocasiones necesitas descargar esos documentos a tu PC, y compartirlos en un formato determinado.

Por suerte no necesitas de ninguna aplicación extra, conversor de formatos o similar. Simplemente ve al menú Archivo > Descargar como, y podrás elegir entre varios formatos, incluidos DOC, DOCX y PDF (o incluso EPUB, para llevarte el documento en tu lector de libros electrónicos).

Dictar documentos

Hace algo más de un año, Google integraba en su suite ofimática online la capacidad de dictar documentos. Así, en lugar de tener que teclearlo todo, puedes crear un documento con tu voz, dictándole el texto a Google Docs.

Hace algo más de un año, Google integraba en su suite ofimática online la capacidad de dictar documentos. Así, en lugar de tener que teclearlo todo, puedes crear un documento con tu voz, dictándole el texto a Google Docs.

Esta característica, que únicamente funciona en Google Chrome, puede activarse desde el menú Herramientas > Escritura por voz, y aunque si bien algunos de sus comandos de formato siguen estando disponibles sólo en inglés, puede ser una buena opción cuando llevas todo el día tecleando y necesitas descansar las manos un rato.

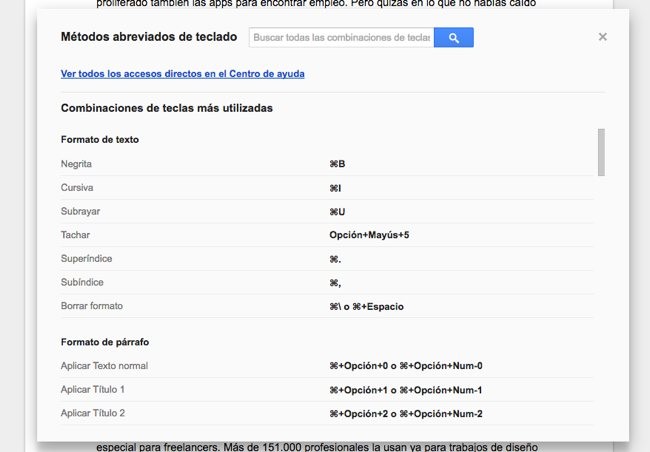

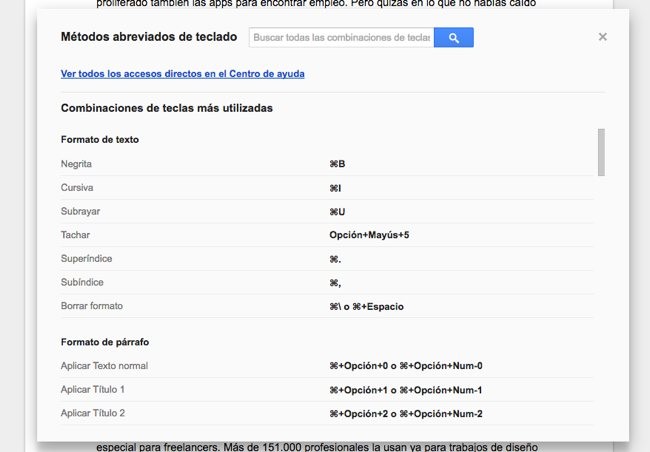

Extra: los atajos de teclado de Google Docs

Como buena fan de los atajos de teclado, no podía acabar esta lista sin mencionar los que están disponibles para Google Docs. Pero más que hacer una larga lista de ellos, lo único que necesitas saber es que desde el menú Ayuda > Combinaciones de teclas puedes acceder a los más comunes, y hacer una búsqueda de cualquier otro que te interese aprender.

Como buena fan de los atajos de teclado, no podía acabar esta lista sin mencionar los que están disponibles para Google Docs. Pero más que hacer una larga lista de ellos, lo único que necesitas saber es que desde el menú Ayuda > Combinaciones de teclas puedes acceder a los más comunes, y hacer una búsqueda de cualquier otro que te interese aprender.

En Genbeta | Google Drive: 21 trucos y consejos para dominarlo al máximo

También te recomendamos

Google añade los debates a las presentaciones de Docs

Google Docs incorpora una barra para buscar en la web sin abandonar el documento

No todas las sillitas de seguridad infantil en el coche protegen correctamente

-

La noticia

11 trucos y add-ons para darle superpoderes a Google Docs

fue publicada originalmente en

Genbeta

por

Elena Santos

.

La mayoría de usuarios de Windows están acostumbrados a ver el famoso "pantallazo azul" de vez en cuando. La llamada blue screen of death ("pantalla azul de la muerte") ha formado parte del sistema operativo de Microsoft desde Windows NT 3.1, como una forma de avisar de que se a producido un error fatal de sistema y Windows simplemente no puede funcionar.

La mayoría de usuarios de Windows están acostumbrados a ver el famoso "pantallazo azul" de vez en cuando. La llamada blue screen of death ("pantalla azul de la muerte") ha formado parte del sistema operativo de Microsoft desde Windows NT 3.1, como una forma de avisar de que se a producido un error fatal de sistema y Windows simplemente no puede funcionar.

Aunque

Aunque  Cuando un documento alcanza una longitud considerable, navegar por él empieza a ser complicado. En estos casos, lo más práctico es contar con un índice que te permita moverte de un capítulo a otro o saltar de sección en sección de forma fácil y rápida. Y para eso ni siquiera tienes que hacerlo, porque Docs lo crea automáticamente.

Cuando un documento alcanza una longitud considerable, navegar por él empieza a ser complicado. En estos casos, lo más práctico es contar con un índice que te permita moverte de un capítulo a otro o saltar de sección en sección de forma fácil y rápida. Y para eso ni siquiera tienes que hacerlo, porque Docs lo crea automáticamente. En Google Docs tienes varias opciones para insertar imágenes en tu documento. La más simple es ir al menú Insertar > imagen, y desde ahí seleccionar una foto que tengas en el disco duro.

En Google Docs tienes varias opciones para insertar imágenes en tu documento. La más simple es ir al menú Insertar > imagen, y desde ahí seleccionar una foto que tengas en el disco duro.  Ésta es una de esas pequeñas funcionalidades que puedes echar de menos en Google Docs en alguna ocasión, pero que por suerte puedes añadir fácilmente gracias al uso de un complemento: Change Case.

Ésta es una de esas pequeñas funcionalidades que puedes echar de menos en Google Docs en alguna ocasión, pero que por suerte puedes añadir fácilmente gracias al uso de un complemento: Change Case. Esta otra función, en cambio, sí que está integrada en Google Docs y resulta muy útil cuando tienes que escribir un texto dentro de un determinado rango de longitud - o si, por ejemplo, lo que cobres por tu trabajo depende de palabras que escribas-.

Esta otra función, en cambio, sí que está integrada en Google Docs y resulta muy útil cuando tienes que escribir un texto dentro de un determinado rango de longitud - o si, por ejemplo, lo que cobres por tu trabajo depende de palabras que escribas-. Hace unos meses hablábamos de Vertex42, una web con docenas de

Hace unos meses hablábamos de Vertex42, una web con docenas de  Siendo una suite ofimática online, Google Docs no tiene un portapapeles cualquiera... tiene uno online. Además de la función estándar de copiar y pegar un fragmento de texto, puedes usar el llamado Portapapeles web, accesible desde el menú Editar.

Siendo una suite ofimática online, Google Docs no tiene un portapapeles cualquiera... tiene uno online. Además de la función estándar de copiar y pegar un fragmento de texto, puedes usar el llamado Portapapeles web, accesible desde el menú Editar. Aunque Google Docs cuenta con sus propios atajos de teclado (como veremos más adelante), también tienes la opción de crear los tuyos. No tanto para cosas como añadir un enlace o poner un texto en negrita, sino para usarlos con textos que escribas con frecuencia.

Aunque Google Docs cuenta con sus propios atajos de teclado (como veremos más adelante), también tienes la opción de crear los tuyos. No tanto para cosas como añadir un enlace o poner un texto en negrita, sino para usarlos con textos que escribas con frecuencia. Aunque Google Docs no tiene una herramienta de creación de gráficas en sí, cuenta con utilidades que te permiten insertarlas en tus documentos de forma muy sencilla. Por un lado, desde el menú Insertar > Gráfico puedes añadir un esquema a tu documento, eligiendo entre varios diseños. Y si haces clic en él y luego en el icono de "Abrir en Hojas de Cálculo" (en la esquina superior derecha) podrás editarlo directamente en esa aplicación, y actualizar los cambios en tu documento.

Aunque Google Docs no tiene una herramienta de creación de gráficas en sí, cuenta con utilidades que te permiten insertarlas en tus documentos de forma muy sencilla. Por un lado, desde el menú Insertar > Gráfico puedes añadir un esquema a tu documento, eligiendo entre varios diseños. Y si haces clic en él y luego en el icono de "Abrir en Hojas de Cálculo" (en la esquina superior derecha) podrás editarlo directamente en esa aplicación, y actualizar los cambios en tu documento. Quizás una de las funciones menos aprovechadas de Google Docs es su pestaña Explorar, a la que puedes acceder desde el menú Herramientas (o activar desde el menú contextual de un término o texto seleccionado).

Quizás una de las funciones menos aprovechadas de Google Docs es su pestaña Explorar, a la que puedes acceder desde el menú Herramientas (o activar desde el menú contextual de un término o texto seleccionado). Google Docs está muy bien para redactar documentos en tu propio navegador web, y tenerlos accesibles desde cualquier sitio. Pero en ocasiones necesitas descargar esos documentos a tu PC, y compartirlos en un formato determinado.

Google Docs está muy bien para redactar documentos en tu propio navegador web, y tenerlos accesibles desde cualquier sitio. Pero en ocasiones necesitas descargar esos documentos a tu PC, y compartirlos en un formato determinado. Hace algo más de un año, Google integraba en su suite ofimática online la

Hace algo más de un año, Google integraba en su suite ofimática online la  Como buena

Como buena

No falla: en cuanto un compañero de trabajo, un familiar o un vecino se enteran de que se te da bien la tecnología, te conviertes en su técnico informático de cabecera. Y esto a menudo implica tener que hacer visitas a sus casas o despachos, a ver cuál es el último estropicio que le han hecho a su ordenador, y sobre todo, a ver cómo puedes solucionarlo.

No falla: en cuanto un compañero de trabajo, un familiar o un vecino se enteran de que se te da bien la tecnología, te conviertes en su técnico informático de cabecera. Y esto a menudo implica tener que hacer visitas a sus casas o despachos, a ver cuál es el último estropicio que le han hecho a su ordenador, y sobre todo, a ver cómo puedes solucionarlo.

Además de los virus, otro problema recurrente en los ordenadores es la presencia de spywware. Para luchar contra ellos desde una memoria USB puedes usar la versión portable de la popular herramienta

Además de los virus, otro problema recurrente en los ordenadores es la presencia de spywware. Para luchar contra ellos desde una memoria USB puedes usar la versión portable de la popular herramienta

A veces el problema no es un virus o un spyware, sino que después de años de uso y docenas de programas instalados, el sistema se vuelve lento e inestable. Y en estos casos no está de más hacer un poco de limpieza con una herramienta como

A veces el problema no es un virus o un spyware, sino que después de años de uso y docenas de programas instalados, el sistema se vuelve lento e inestable. Y en estos casos no está de más hacer un poco de limpieza con una herramienta como  Hablando de carpetas, a veces el problema es precisamente la falta de espacio. Y una de las utilidades más prácticas para saber cómo está distribuido el espacio en el disco duro, y qué carpetas son las que más espacio ocupan, es

Hablando de carpetas, a veces el problema es precisamente la falta de espacio. Y una de las utilidades más prácticas para saber cómo está distribuido el espacio en el disco duro, y qué carpetas son las que más espacio ocupan, es  Ya puestos a corregir algún problema con el ordenador de un familiar o amigo, quizás te interese modificar algún aspecto o funcionalidad del mismo para adaptarlo mejor a las necesidades y gustos del usuario. Con

Ya puestos a corregir algún problema con el ordenador de un familiar o amigo, quizás te interese modificar algún aspecto o funcionalidad del mismo para adaptarlo mejor a las necesidades y gustos del usuario. Con  Para acabar, otra utilidad que puede venir bien en un momento de "apuro informático" es

Para acabar, otra utilidad que puede venir bien en un momento de "apuro informático" es